office宏分析-創新互聯

參考:

(1)工具篇:如何分析惡意文檔【http://www[.]4hou.com/technology/2634[.]html】

(2)OLE文檔分析工具之oletools介紹

【http://ahageek[.]com/blog/oletools-introduce/】

(3)github oletools

【https://github[.]com/decalage2/oletools】

(4)垃圾郵件分析實例

【http://blog[.]51cto[.]com/skytina/2051426】

(5)惡意郵件里的doc文件解析

【http://www[.]freebuf[.]com/articles/82814.html】

(6)oledump.py使用

【https://blog[.]didierstevens[.]com/2014/12/17/introducing-oledump-py/】

(7)工具集

【http://www[.]malware-analyzer[.]com/document-analysis-tools】

(8)officeMalScan使用

【https://www[.]aldeid[.]com/wiki/OfficeMalScanner/OfficeMalScanner】

使用python環境,

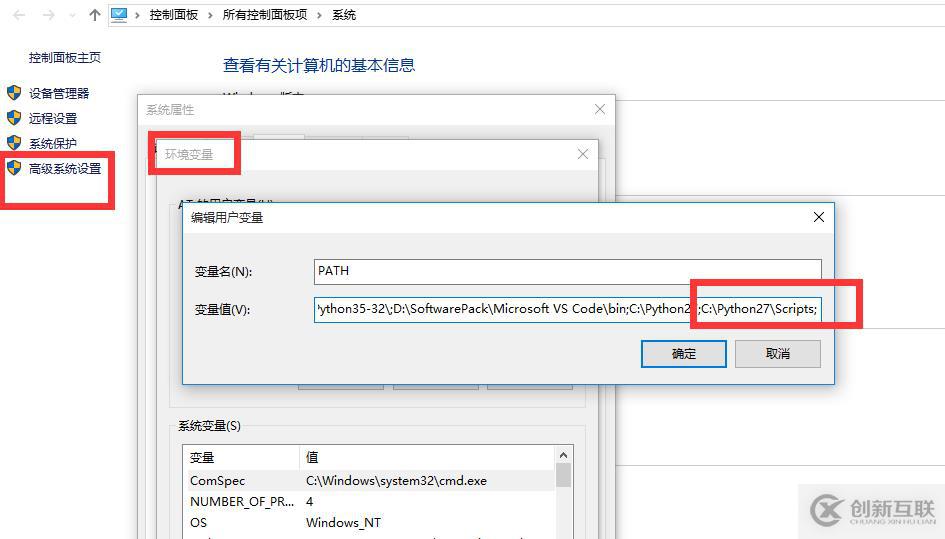

部分工具需要使用python2的版本,所以我本機裝了python2.7和python3.5版本

在python2.7的安裝目錄將python.exe改為python2.exe,并將路徑寫入環境變量,這樣就可以完成切換,別忘了安裝pip【https://pypi[.]python[.]org/pypi/pip】

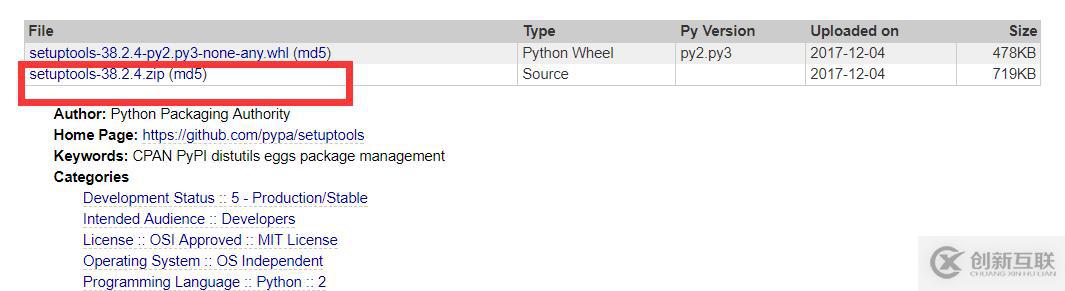

安裝pip失敗

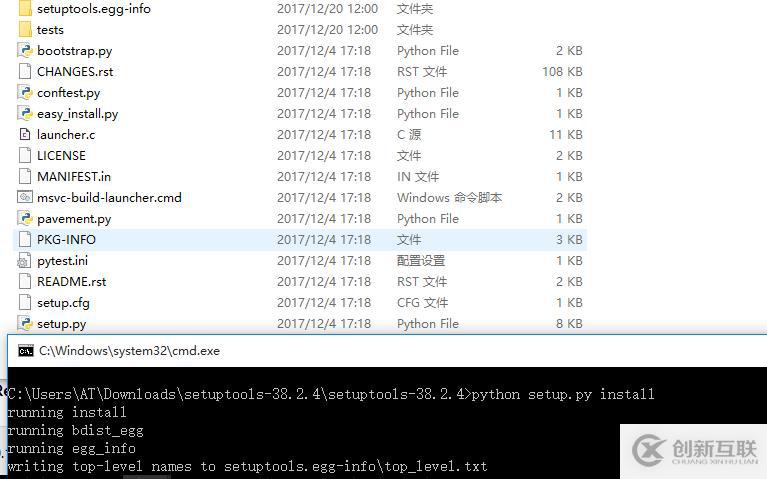

安裝settools【https://pypi[.]python[.]org/pypi/setuptools】

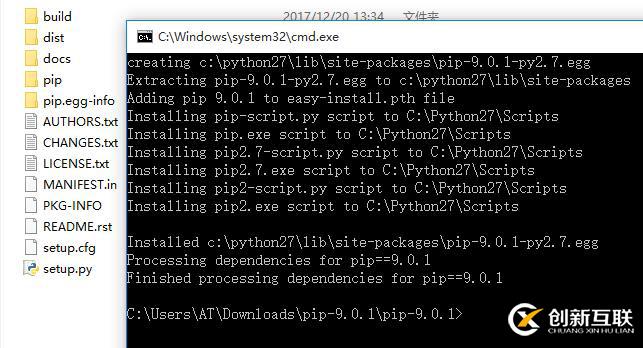

再安裝pip成功

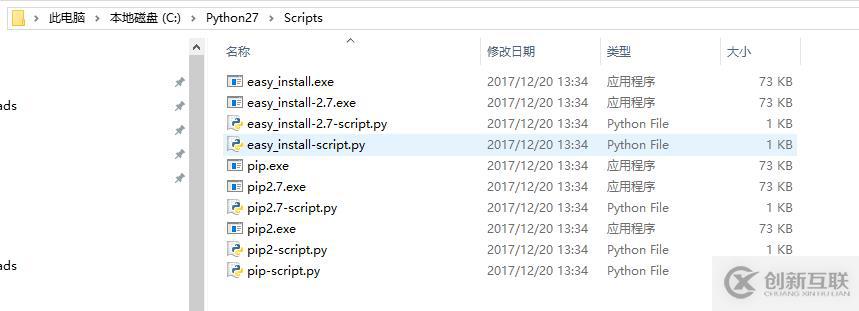

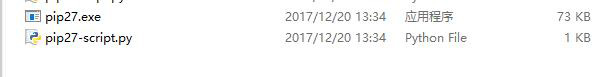

同理我們將pip.exe改為pip2.exe并寫入環境變量

修改后的兩個文件名

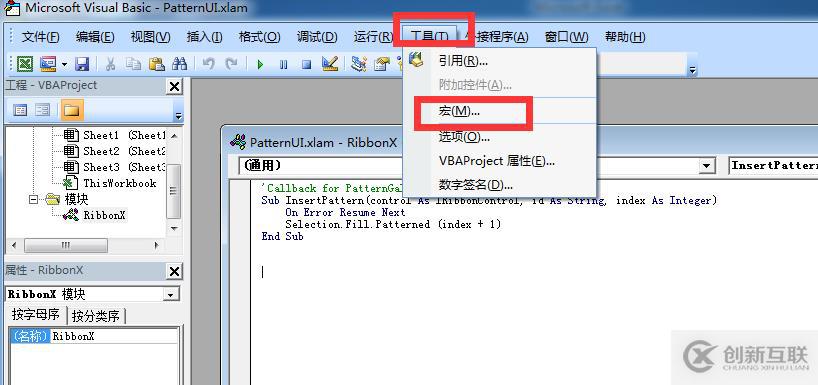

- 使用快捷鍵 ALT+F11 或在菜單工具欄,點擊宏,編輯宏

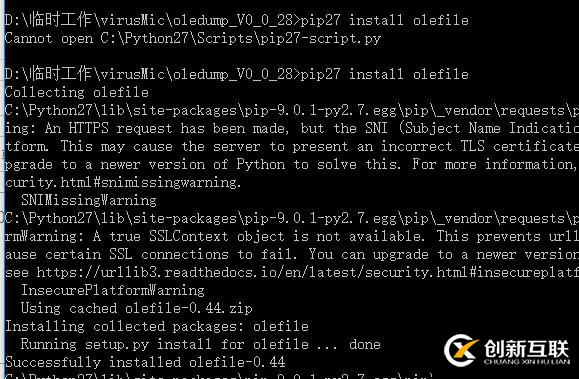

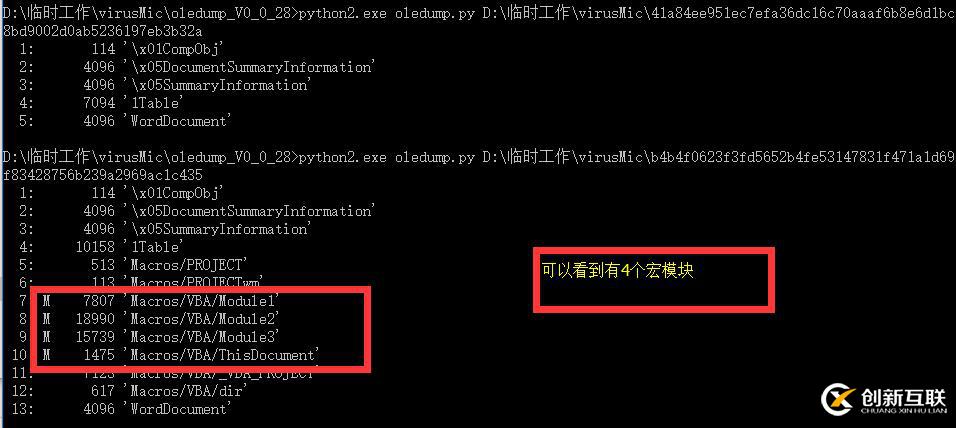

2.使用oledump

安裝模塊olefile

pip install olefile

下載oledump

使用oledump

使用-s選項選擇模塊,查看數據,我這里選擇第7個

則oledump -s 7 filename

文件需要用正確的文件后綴,要不然看不到數據。。。。我也服了

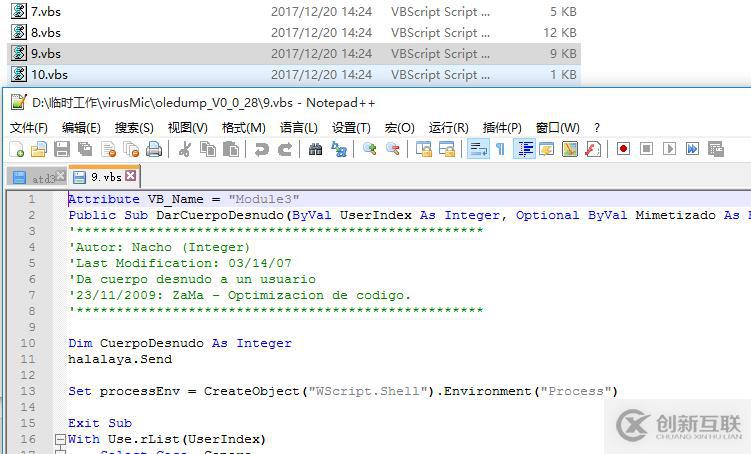

使用-v轉換對應模塊為vbs文檔

具體宏功能就不看了。

還有很多功能請使用-h查看學習

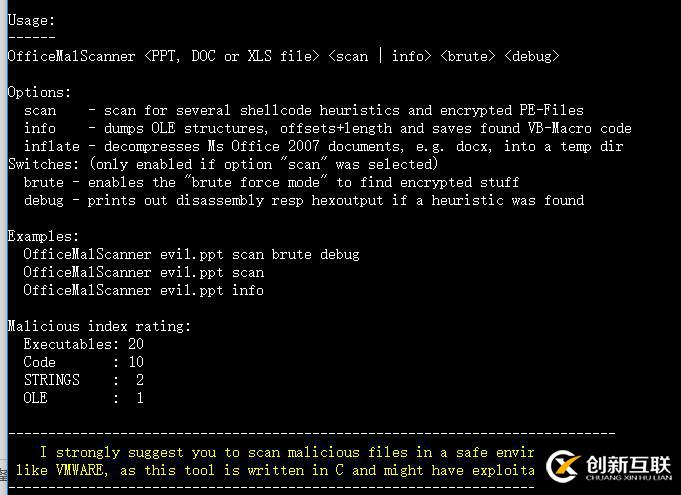

3.使用officeMalscanner.exe查看宏

使用-h查看幫助文檔

office要xml格式才能解析。。。。,先暫停使用。

記住使用inflate解壓 info提取宏就可以了。。。。

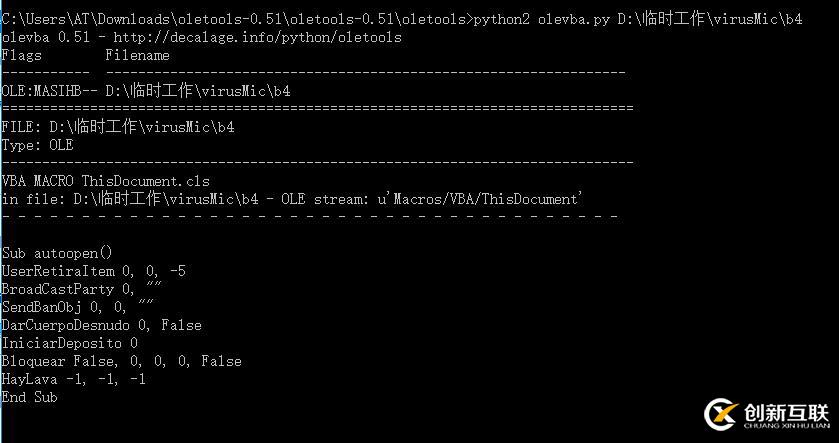

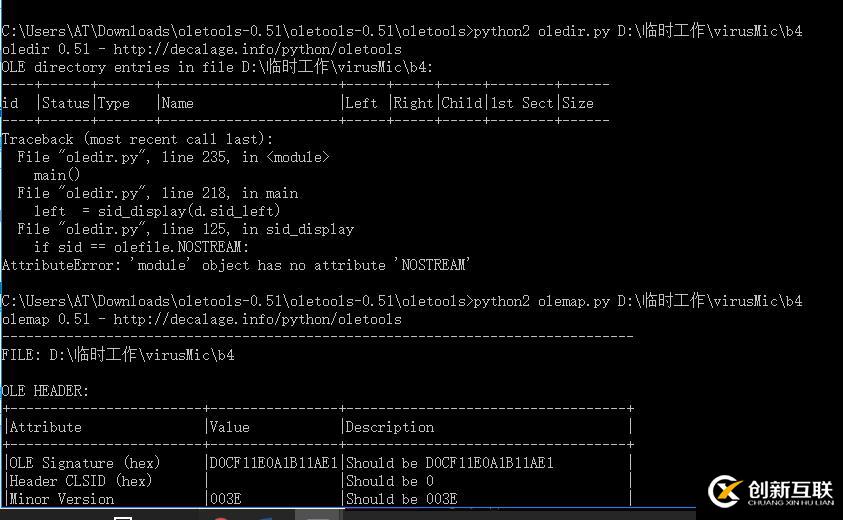

4.使用oletools

下載安裝

在目錄tools下,使用olevbapy

-c: 只顯示word中的宏代碼

-a: 自動分析word是否可疑

oletools還有很多可用的,。。。自己到目錄下查看吧

樣本:

(1)SHA256 41a84ee951ec7efa36dc16c70aaaf6b8e6d1bce8bd9002d0a b5236197eb3b32a

(2)md5: 370751889f591000daa40c400d0611f2

(3)WIN_019_11.doc, SHA256 6780af202bf7534fd7fcfc37aa57e5a998e188ca7d65e22c0ea658 c73fad36a2

(4)WIN_019_11.doc, SHA256 f36cb4c31ee6cbce90b5d879cd2a97bcfe23a38d37365196c25e 6ff6a9f8aaa6

感謝同事的分享,學習啦

另外有需要云服務器可以了解下創新互聯scvps.cn,海內外云服務器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務器、裸金屬服務器、高防服務器、香港服務器、美國服務器、虛擬主機、免備案服務器”等云主機租用服務以及企業上云的綜合解決方案,具有“安全穩定、簡單易用、服務可用性高、性價比高”等特點與優勢,專為企業上云打造定制,能夠滿足用戶豐富、多元化的應用場景需求。

網頁名稱:office宏分析-創新互聯

本文來源:http://vcdvsql.cn/article0/dchpio.html

成都網站建設公司_創新互聯,為您提供微信公眾號、關鍵詞優化、軟件開發、標簽優化、品牌網站制作、企業網站制作

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 網站改版的能動性有哪些? 2022-02-13

- 企業網站改版應該如果應對 2016-10-15

- 哪些理由足夠說明網站改版是必須的? 2014-05-22

- 企業網站改版方案還在為破網站煩惱? 2022-12-29

- 網站改版更換服務器空間的注意事項 2021-08-24

- 網站建設之網站改版如何保持排名 2017-02-01

- 網站改版如何處理細節 2016-10-02

- 網站改版怎么整理自己網站結構? 2019-07-26

- 網站建設需要打造出企業個性 2016-10-31

- 成都增城區網站改版的時候需要注意哪些事項呢? 2022-12-31

- 成都網站建設:企業網站改版對網站推行有什么影響? 2022-09-30

- 出現這幾個現象說明網站改版勢在必行 2014-07-18