Windows中Nessu的介紹

Nessus 8.9

一.Nessus簡介

1.什么是Nessus?

Nessus 是目前全世界最多人使用的系統漏洞掃描與分析軟件。

創新互聯-專業網站定制、快速模板網站建設、高性價比柯坪網站開發、企業建站全套包干低至880元,成熟完善的模板庫,直接使用。一站式柯坪網站制作公司更省心,省錢,快速模板網站建設找我們,業務覆蓋柯坪地區。費用合理售后完善,十載實體公司更值得信賴。

2.軟件特色

* 提供完整的電腦漏洞掃描服務, 并隨時更新其漏洞數據庫。

* 不同于傳統的漏洞掃描軟件, Nessus 可同時在本機或遠端上搖控, 進行系統的漏洞分析掃描。

* 其運作效能能隨著系統的資源而自行調整。如果將主機加入更多的資源(例如加快CPU速度或增加內存大小),其效率表現可因為豐富資源而提高。

* 可自行定義插件(Plug-in)

* NASL(Nessus Attack Scripting Language) 是由 Tenable 所開發出的語言,用來寫入Nessus的安全測試選項。

* 完整支持SSL (Secure Socket Layer)。

* 自從1998年開發至今已諭二十年, 故為一架構成熟的軟件。

二.NessusWindows平臺的安裝及激活過程。

1. 官方主頁

官方下載地址

https://www.tenable.com/downloads/nessus?loginAttempted=true

2.Nessus主要適用平臺

Windows系統、MAC OS X系統、Linux系統

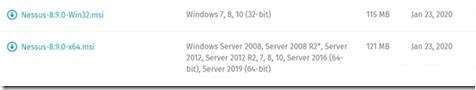

3.Nessus下載

為了降低學習成本,我們選擇Windows平臺。

不同的操作系統,可以根據提示選擇不同的安裝包。

安裝方法請參照各自平臺的軟件安裝。

4.安裝及激活

安裝完成后通過瀏覽器打開:

https://localhost:8834

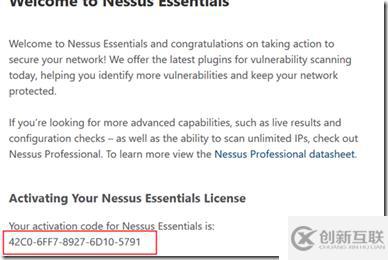

獲取激活碼:

選擇免費版本:

按照要求填寫:

郵箱查看激活碼:

郵箱內會收到激活碼,有效時間一個小時。

使用激活碼登陸,并自定義管理員用戶名

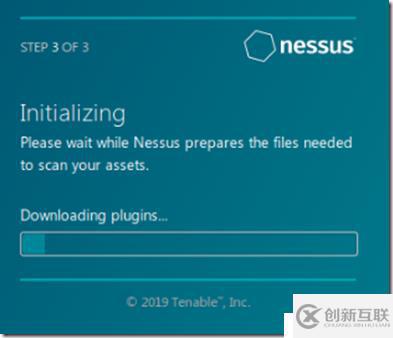

下載插件:

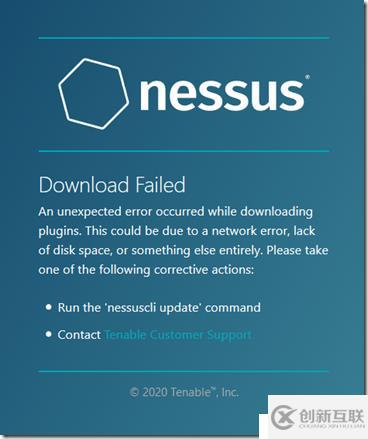

提示超時:

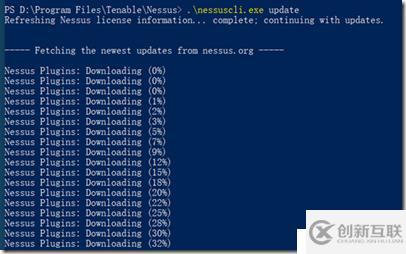

使用命令手動更新

PS D:\Program Files\Tenable\Nessus> .\nessuscli.exe update

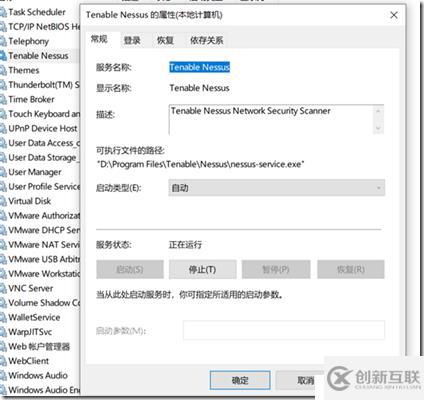

更新完后,重新啟動服務:

再次打開登陸頁面:

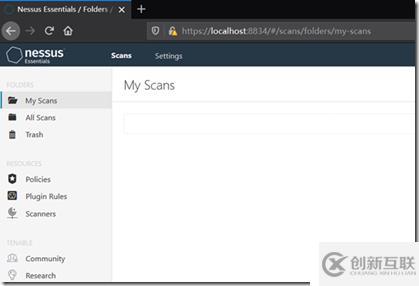

即可進入頁面:

三.Nessus使用介紹

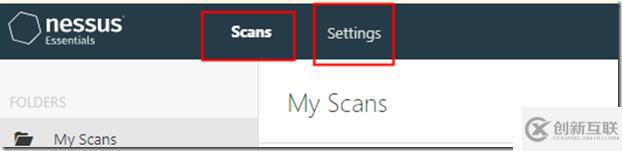

1、 Nessus系統設置界面介紹

Scans:掃描菜單

Settings:系統設置

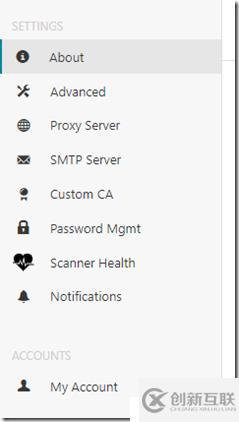

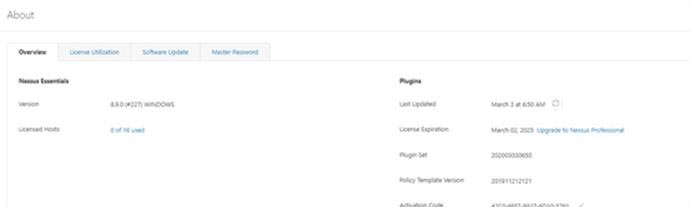

2、 系統設置-setting-about

About:

Overview:

本機的基本信息,版本,更新時間等。

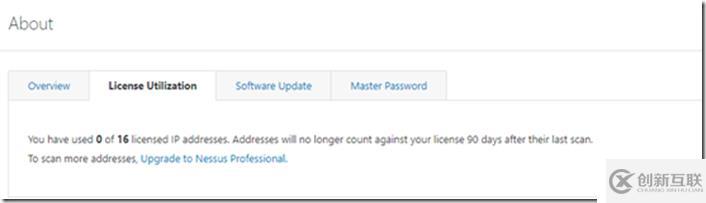

License Utilization

證書的許可證,免費版本允許掃描16個IP,里面包含了已經使用的,而且證書的有效期是90天。

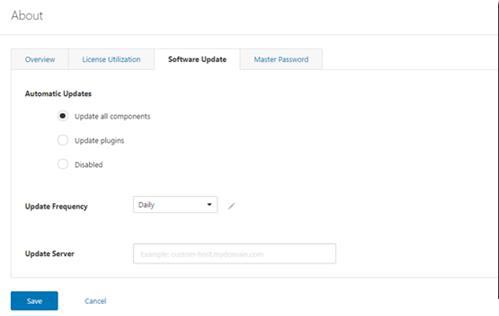

software update

軟件更新的周期,也可選擇軟件更新的服務器

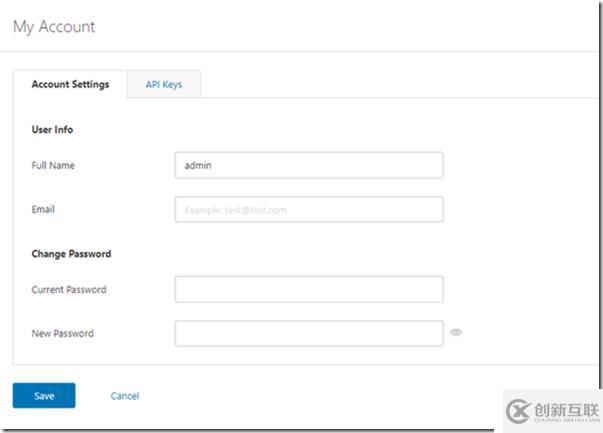

設置當前管理員賬戶的密碼

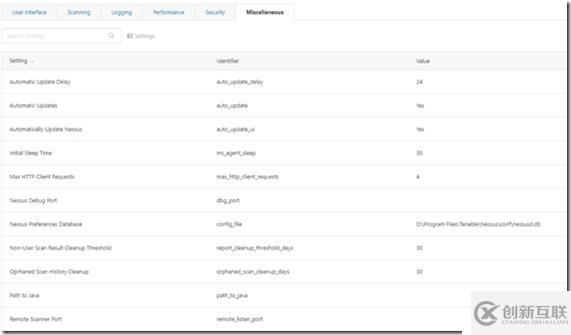

3、系統設置- setting-Advanced Settings

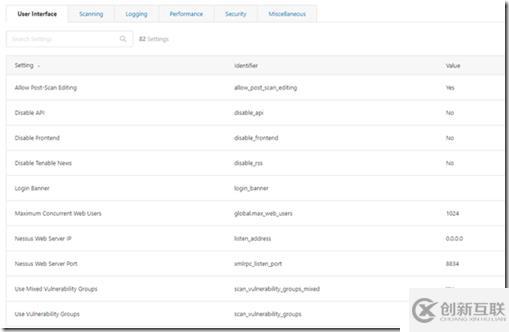

User interface

修改軟件的一些基本屬性,如API接口,字體,新聞,登陸提示,使用用戶,服務器端口,使用混合漏洞組及漏洞組。

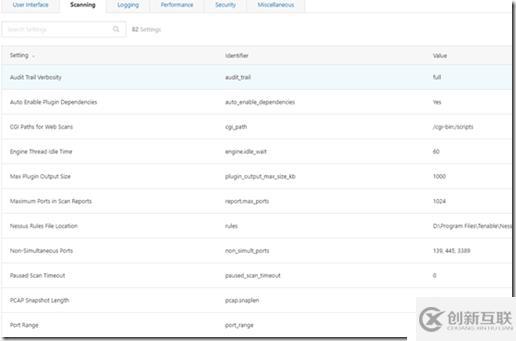

Scanning 掃描設置:

掃描的細節管理,時間管理,掃描的端口管理等。

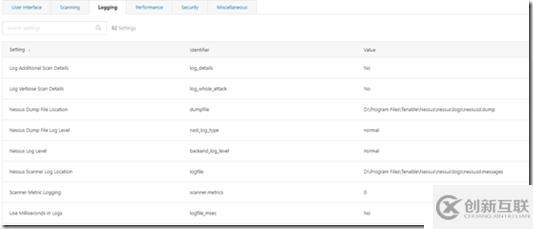

Logging 日志管理

系統日志信息和掃描日志的記錄及格式管理。

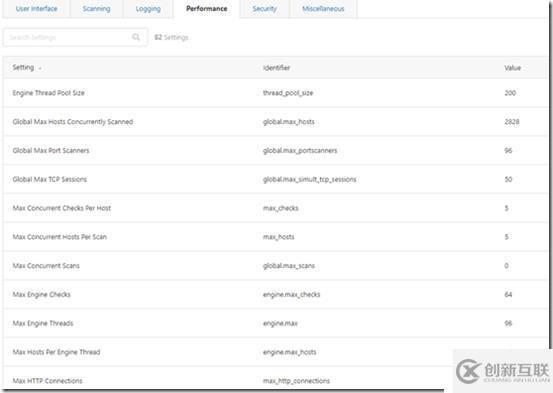

Performance性能管理

進程數量,同時掃描的主機數量,全局TCP最大連接等

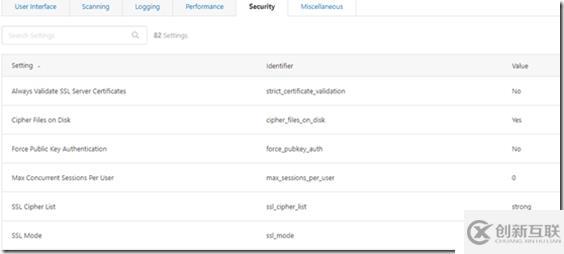

Security 安全管理

證書管理,SSL連接管理。

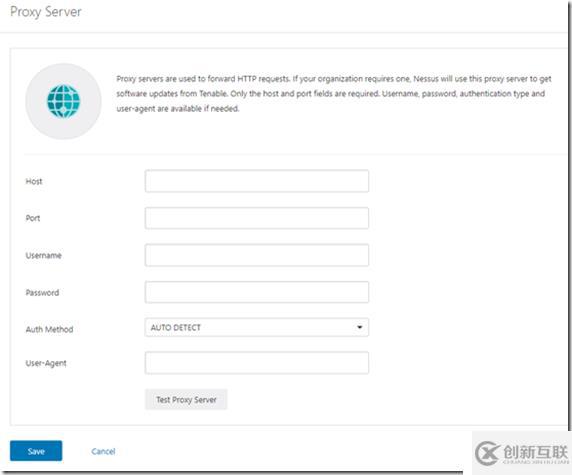

4、 系統設置-setting- Proxy

系統代理服務器設置

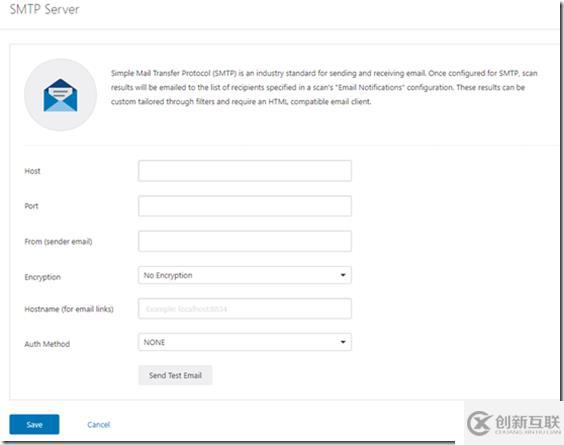

5、 系統設置-setting-SMTP

郵件服務器設置,用來發送掃描結果等通知。

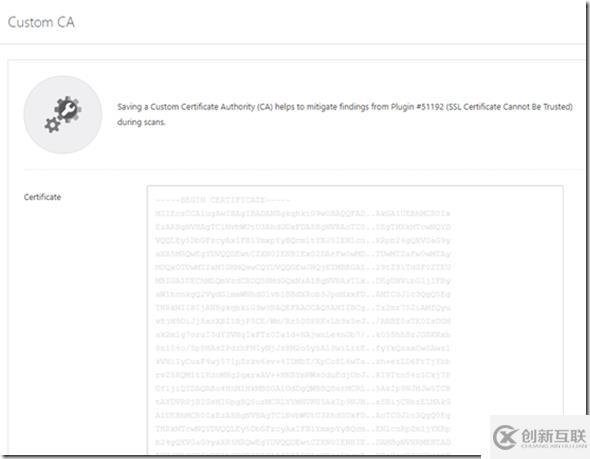

6、 系統設置-setting-Custom CA

證書,用來更新腳本插件時使用。特別是命令行更新。

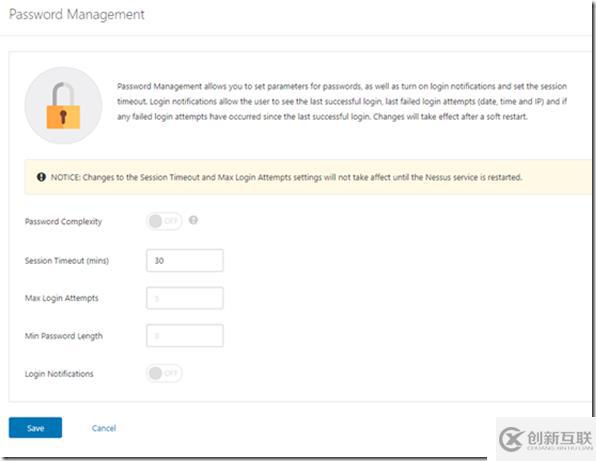

7、 系統設置-setting-Password

設置密碼復雜性,連接超時時間,最大密碼嘗試次數,最小密碼長度,以及登陸提示。

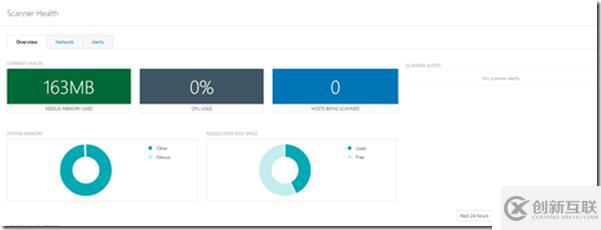

8、 系統設置-setting-Health

Overview:查看系統內存,cpu,硬盤等資源信息。

Network:查看帶寬使用,掃描記錄,DNS查詢次數及DNS查詢延遲等信息。

Alerts:報警信息。

9、 系統設置-setting-Notifications

系統提示信息

10. 系統設置-setting-My Account

賬戶信息管理,密碼修改,郵件。

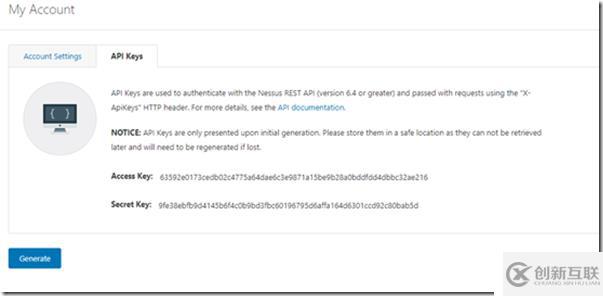

API Keys

軟件調用接口及認證管理。

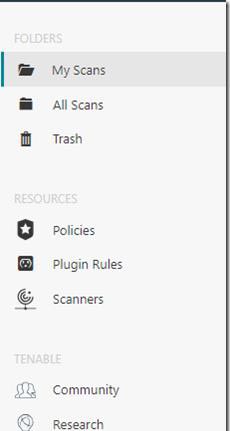

四.Nessus掃描設置

1、Nessus掃描菜單介紹

2、 My Scans

記錄了當前用戶的掃描信息,可以創建文件夾

3、 All Scan

記錄了當前服務器下所有用戶的掃描記錄。

4、 Trash

刪除的掃描記錄

5、 Policy

Policy中可以修改每個掃描策略的屬性

6、 Plugin Rules

插件規則:允許你修改默認插件的等級

7、 Scanners

顯示網絡當中現在有多少掃描器,免費版默認為當前當前主機一個。

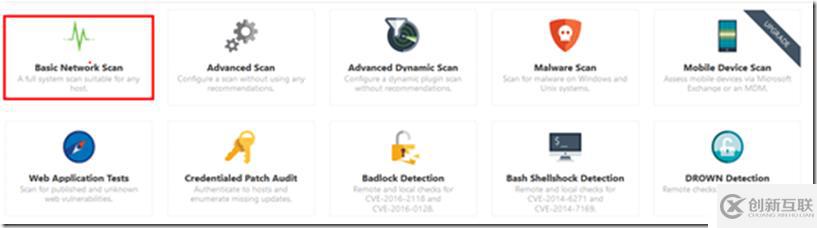

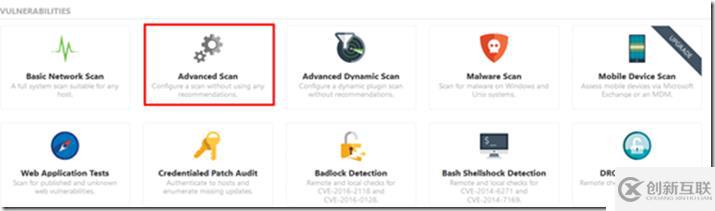

五.使用Nessus武器庫

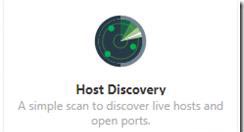

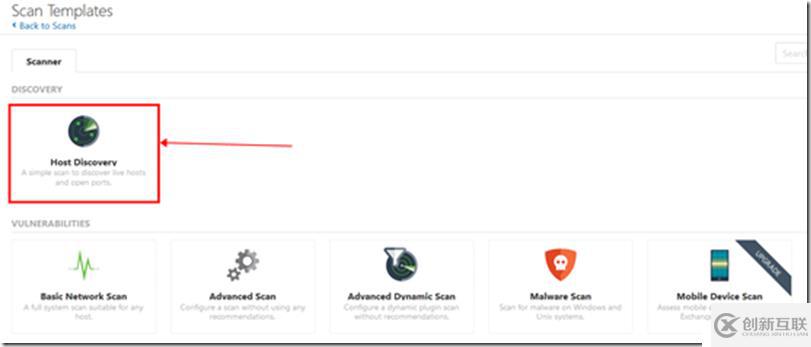

1.Host Discovery

主機發現,主要用來探測上網絡存活的主機及開放的端口,操作系統信息等

2.Basic Network Scan

主要針對網絡上的設備進行端口掃描,適用于任何網絡主機。

3.Advanced Scan

可以掃描端口,主機,服務,Web應用

4.Advanced Dynamic Scan

高級動態掃描:同上,也可自定義掃描插件,減少掃描時間。

5.Malware Scan

惡意軟件掃描:主要針對主機。

6.Web Application Test

Web應用程序測試:用來測試一些已經發布或者未知的漏洞。

7.Credentialed Patch Audit

認證補丁審計:對宿主進行身份驗證并枚舉缺少的更新

8. Badlock detection

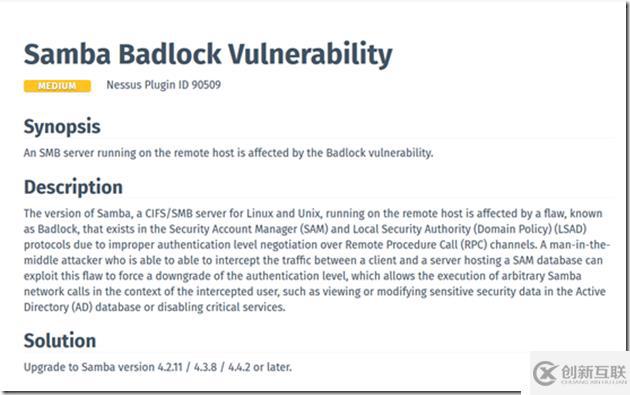

Badlock是于2016年4月12日披露的安全漏洞,其影響Windows和Samba服務器所支持的安全帳戶管理器(SAM)和本地安全認證(域策略)(LSAD)遠程協議。

9.Bash Shellshock Detection

Shellshock,又稱Bashdoor,是在Unix中廣泛使用的Bash shell中的一個安全漏洞,首次于2014年9月24日公開。許多互聯網守護進程,如網頁服務器,使用bash來處理某些命令,從而允許***者在易受***的Bash版本上執行任意代碼。這可使***者在未授權的情況下訪問計算機系統。

10. DROWN Detection

OpenSSL 是一個強大的安全套接字層密碼庫,其囊括了目前主流的密碼算法,常用的密鑰,證書封裝管理功能以及SSL協議,并提供了豐富的應用程序可供開發人員測試或其它目的使用。由于OpenSSL的普及,導致這一開源的安全工具成為了DROWN***的主要***目標。DROWN允許***者破壞這個加密體系,讀取或偷取敏感通信,包括密碼,信用卡帳號,商業機密,金融數據等。CVE漏洞編號:CVE-2016-0800和CVE-2016-0703。

11.Intel AMT Security Bypass

Intel AMT,全稱INTEL Active Management Technology(英特爾主動管理技術),實質上是一種集成在芯片組中的嵌入式系統,獨立于特定操作系統。該技術允許管理者遠程管理和修復聯網的計算機系統,且實施過程對服務對象完全透明。

該漏洞存在于Intel AMT主動管理技術,導致即使采用諸如BIOS密碼,BitLocker,TPM Pin或傳統防病毒軟件等安全措施,該漏洞依然可被利用。綜合利用漏洞,***者可借助Intel管理引擎BIOS擴展(MEBx)默認密碼“admin”功能進行登錄,獲取系統完全控制權限,竊取數據、還可在設備上部署惡意軟件。區別于Meltdown和Spectre,成功利用此漏洞(尚未命名)需要物理訪問設備。

12.Shadow Brokers Scan

13.Spectre and Meltdown

Spectre and Meltdown安全漏洞還在影響著英特爾、ARM、和AMD等芯片廠商,這些公司生產的計算機和移動設備芯片中大多存在此漏洞。該漏洞使得***能讀取計算機CPU上的敏感信息,已經在過去二十年內影響了數百萬的芯片。盡管類似蘋果、微軟、英特爾這樣的廠商都在發布修補該漏洞的補丁,但有些補丁并不管用,并且還導致計算機出現故障。

14.WannaCry Ransomware

2017年5月12日,互聯網上出現針對Windows操作系統的勒索軟件“WannaCry ransomware”***,勒索軟件利用了微軟于3月14日披露的多個Windows SMB服務漏洞(CVE-2017-0143,CVE-2017-0144,CVE-2017-0145,CVE-2017-0146,CVE-2017-0148),對應微軟漏洞公告:MS17-010。’’

六.使用Nessus進行掃描

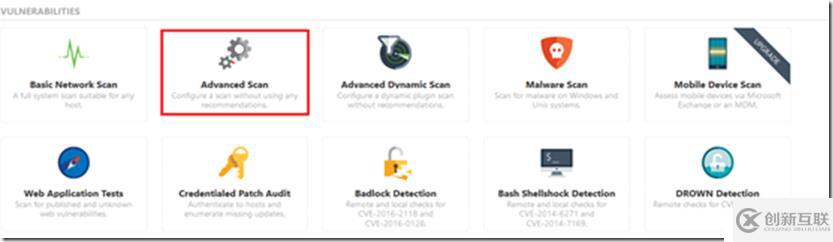

一般我們要掃描一個主機或者網站的話,點擊My Scans,然后New Scan新建一個掃描即可。掃描模板的話,如果我們要掃描的是一個網站,我們選擇Web Application Tests;如果是要掃描一個主機的話,我們選擇Advanced Scan,如果要對網絡中的主機進行發現和掃描,我們選擇Host Discovery

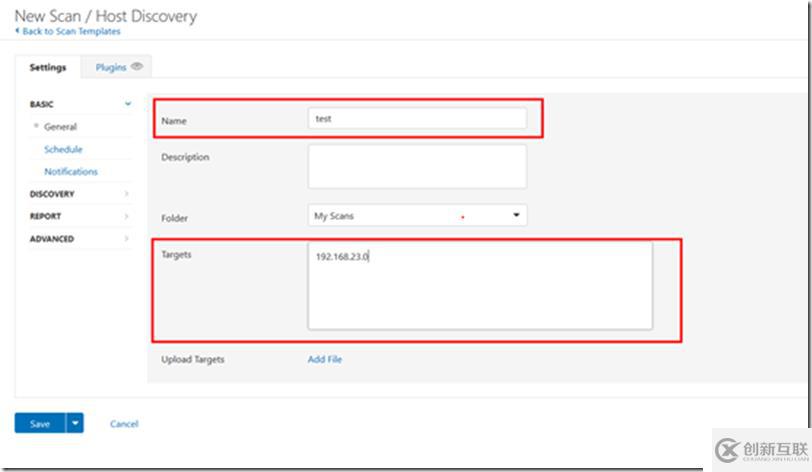

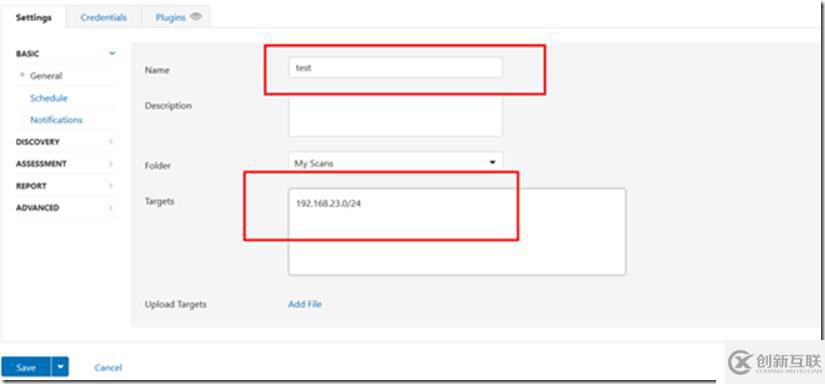

1.創建一個新的主機發現的掃描

選擇Host Discovery

名字最好為英文,描述可以不寫,目標要寫明確,可以是網段,如192.168.23.0/24,一個地址,如192.168.23.6,及一個主機域名,如www.baidu.com,完成后保存。

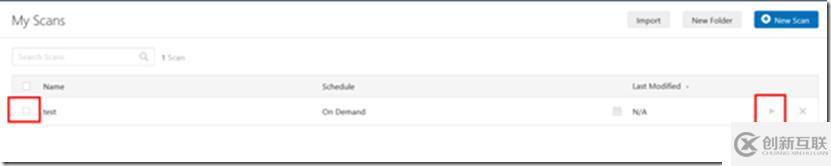

回到My Scans界面,選中要進行的掃描,點擊開始

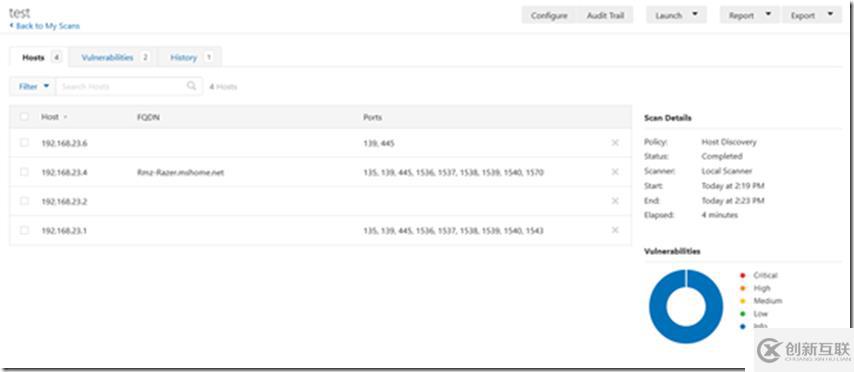

掃描結束后,點擊任務

會發現當前網段存在的主機,及開放的端口。

右上角Report部分可以選擇生成報告,及報告的種類。

掃描完成的話,這里會有掃描的結構,漏洞分為5種程度,最高級別Critical最低級別info。

因為我們掃描的是主機發現,并沒有對漏洞進行要求,所以沒有漏洞被發現。

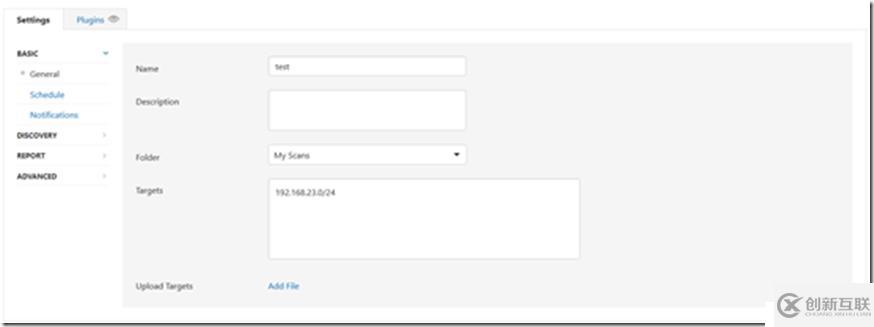

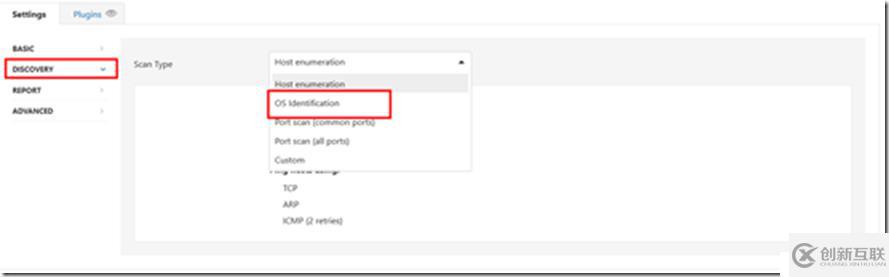

2.創建一個自定義的網絡發現掃描

在創建掃描時,先填寫基本信息

在Discovery中,Scan Type下拉框中選擇 OS Identification,操作系統識別。

保存,并運行。

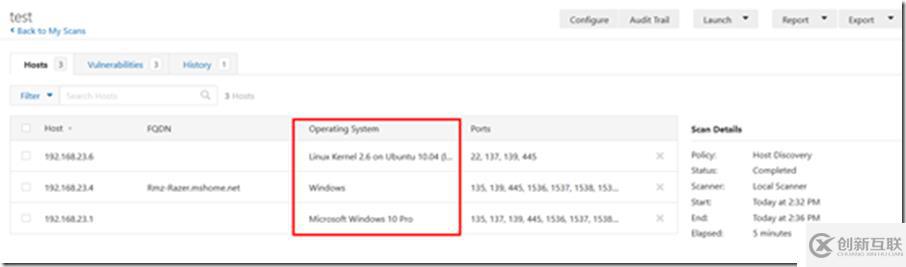

任務結束后,點擊任務

可以看到操作系統類型,開放的端口等,同樣可以生成詳細報告。

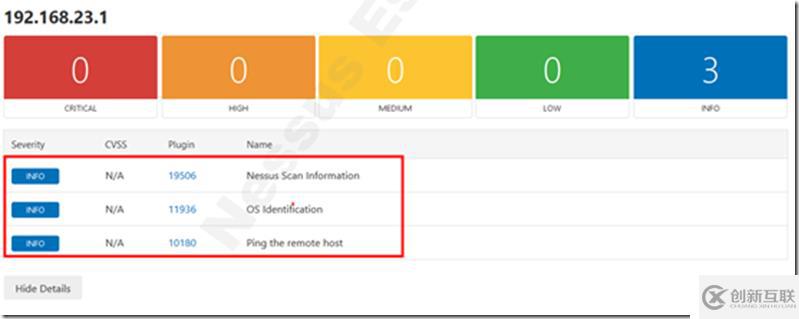

同樣,因為沒有針對漏洞掃描,所以報告中沒有漏洞,點擊Show Details,可以查看詳細信息。

詳細信息中展示了本次掃描中所用到的插件。

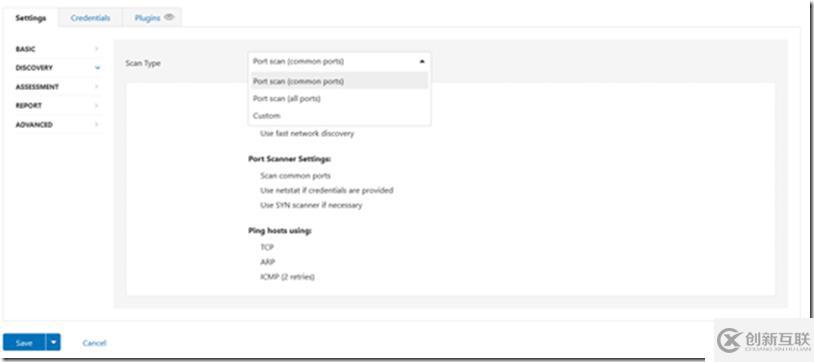

3.創建一個Basic Network Scan

創建掃描,選擇Basic Network Scan

填寫名稱和目標

在Discovery菜單中,找到Scan Type

發現只有端口掃描,但并不是說明Basic Network Scan是不支持操作系統探測的,保存并開始掃描,此掃描時間比較長。

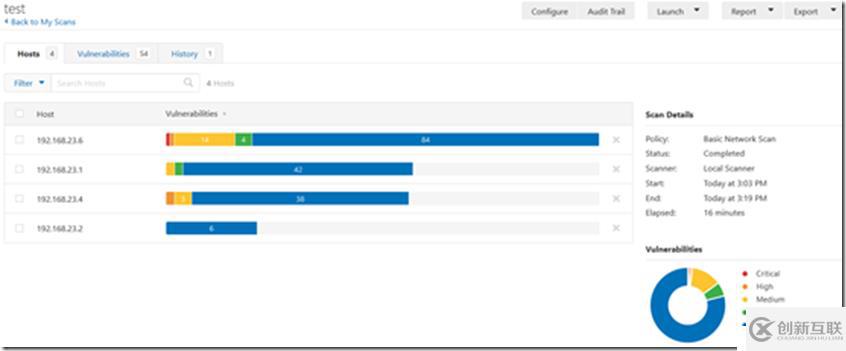

可以看出是掃描出系統漏洞的。生成報告查看。

點擊Show Details可以查看詳細內容。

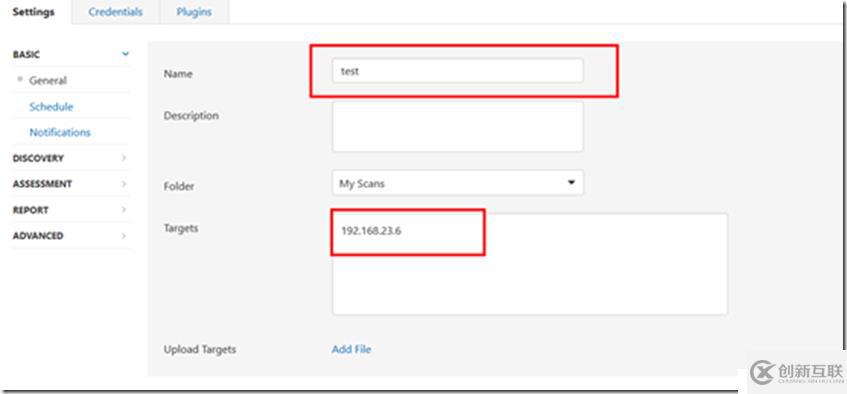

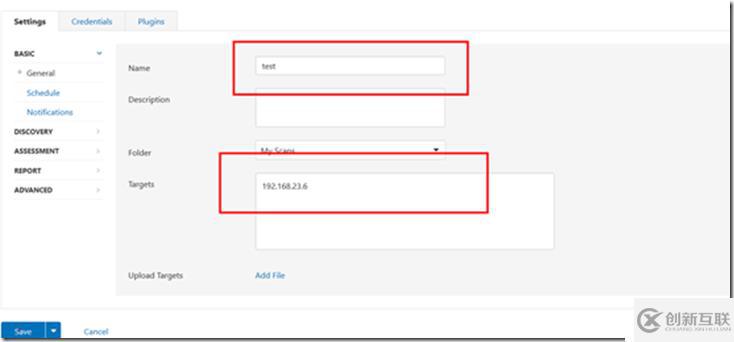

4.創建一個基礎高級掃描

創建一個掃描,選擇Advanced Scan

填寫名稱和靶機地址

本次實驗中靶機使用的是:OWAPS Broken Web Apps VM1.2

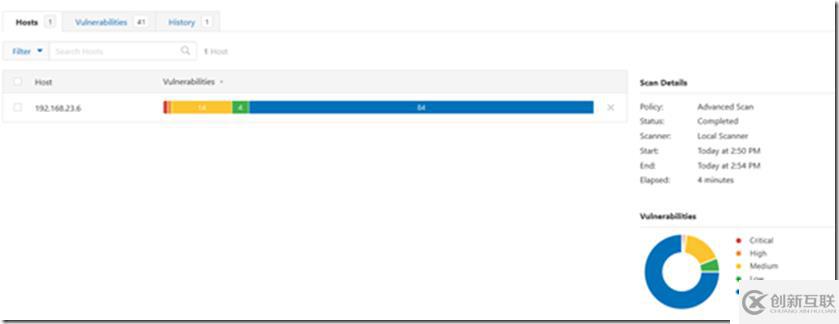

Save后,開始掃描,掃描完成后,點擊任務。

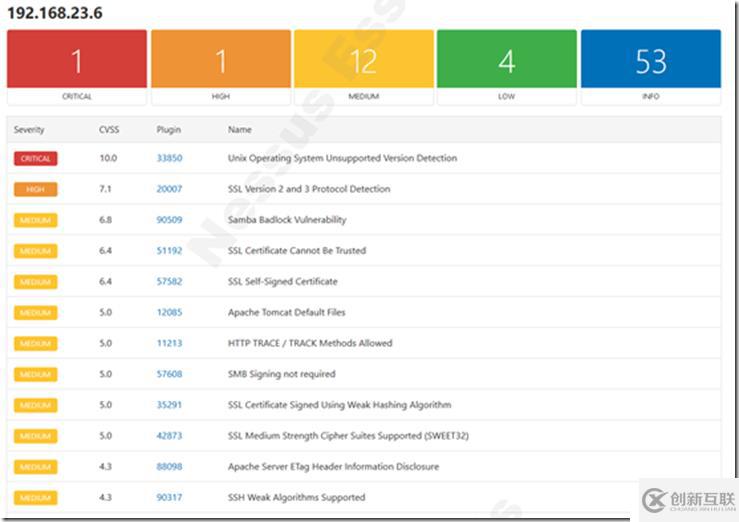

可以看到漏洞已經被掃描出來,我們生成報告。在報告中,點擊Show Detail查看詳情。

在報告中,會詳細的顯示漏洞的名稱, 以及掃描出來的插件,點擊插件,還可以看到漏洞的詳情。

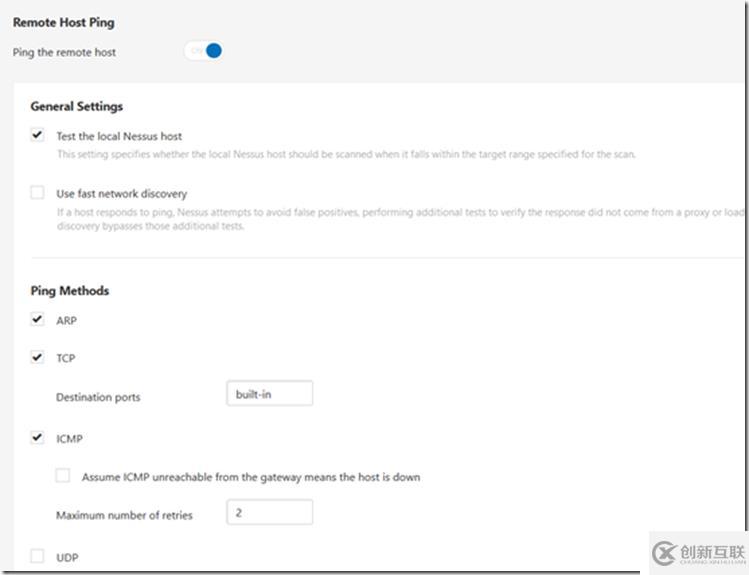

5.創建一個高級掃描(登陸和不登陸)

新建一個掃描,選擇Advanced Scan。

填寫基本信息后,我們選擇Discovery

Discovery中的Host Discovery

通過ping的方式檢查對方主機

如果Nessus主機,也處在被掃描的網絡當中,Nessus主機也將被掃描。

使用快速網絡發現,一般不推薦,因為掃描結果可能回收代理服務器和負載均衡影響,導致檢查的結果不準確

Ping的方法,比較準確的方法是ARP,TCP,ICMP,UDP不推薦

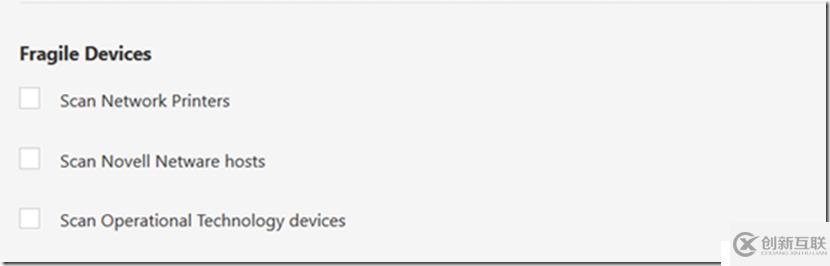

網絡設備掃描,一般不掃描打印機,Novell網絡的設備和專屬的操作設備。

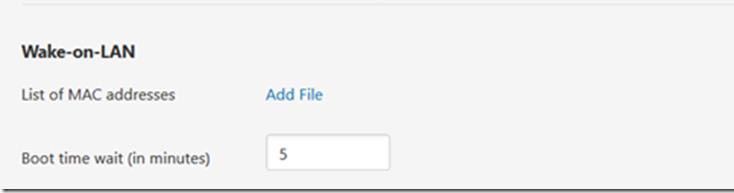

遠程喚醒,有些設備打開了網絡喚醒功能,掃描前,需喚醒網絡設備,并指定喚醒等待時間。

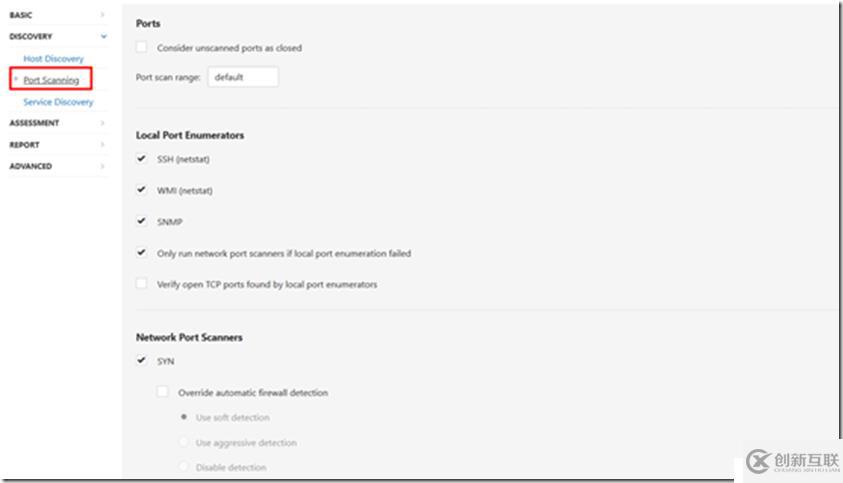

Port Scanning

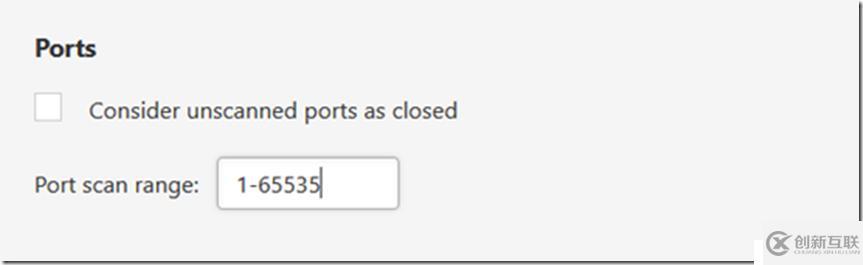

將未掃描的端口視為關閉,一般不推薦,端口的掃描范圍,默認值為default,修改為全端口1-65535

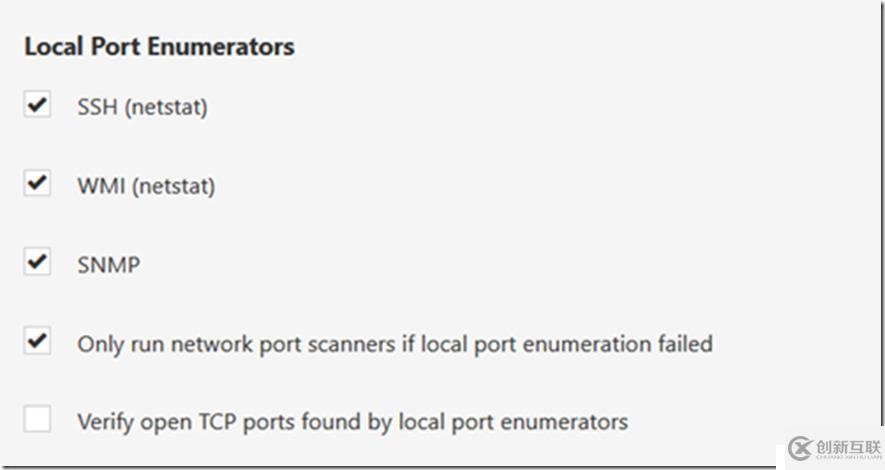

本地端口枚舉,Local port是指本地端口,意味著Nessus是可以支持登陸掃描的,登陸后會用netstat 和SNMP的方式來嘗試獲取端口信息,如果這兩種不可用或者設備不可登陸,才會使用網絡端口掃描的方式。

網絡端口掃描,使用SYN半連接的方式,開啟防火墻信息檢測,默認為關,檢測方式為soft,非強硬。端口掃描方式,不推薦UDP,效率和準確率都比較差。

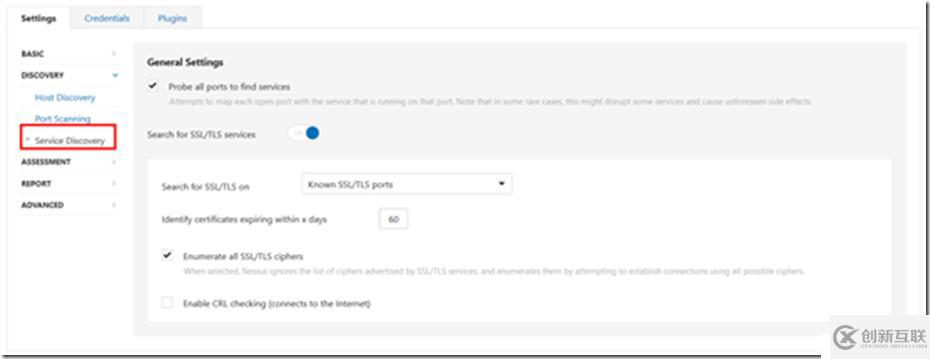

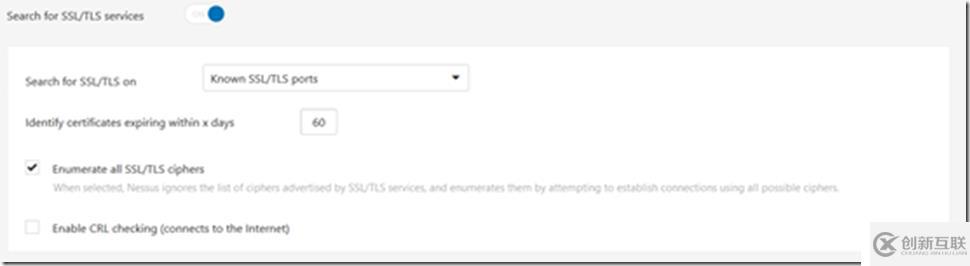

Service Discovery

嘗試在所有的端口上進行服務檢測

開啟SSL/TLS檢測,主要用于發現Openssl漏洞

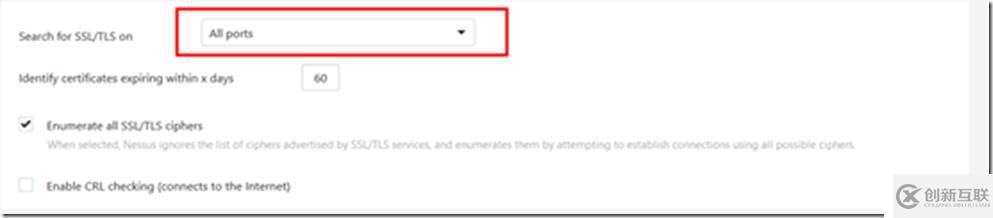

由于不知道對方主機是否修改過端口或者其他原因,選擇所有的端口,默認識別60天內到期的證書,枚舉所有Nessus已知的SSL/TLS解密方式,并嘗試連接。

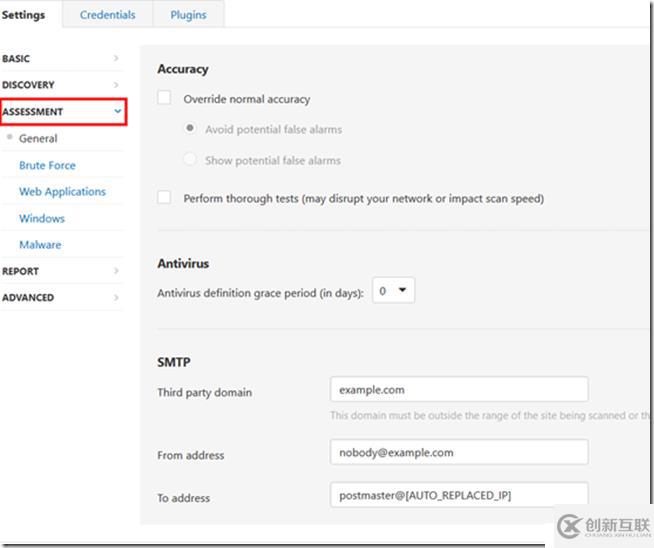

ASSESSMENT(安全評估)

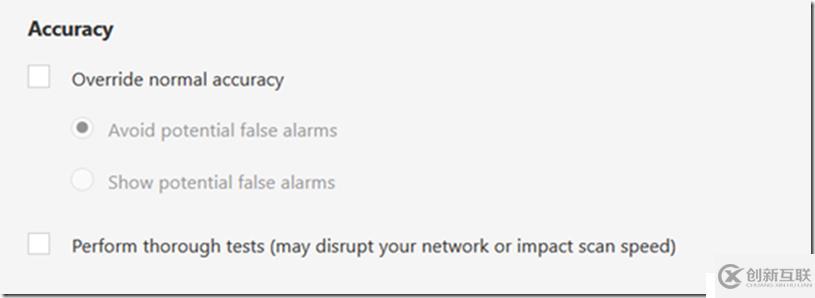

General

Accuracy 準確性,不需要修改,Nessus會將所有懷疑的內容寫到報告中。

防病毒定義寬限期(天)

SMTP,通知郵件管理

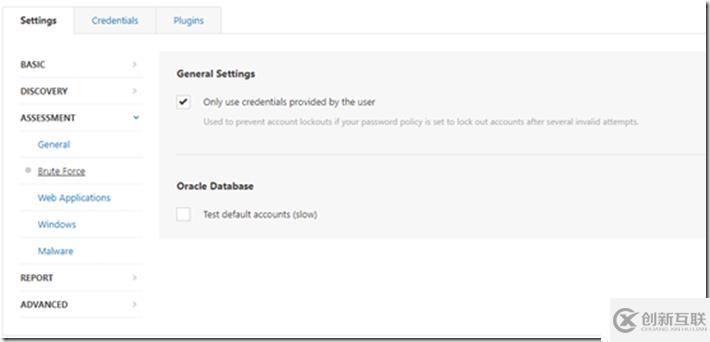

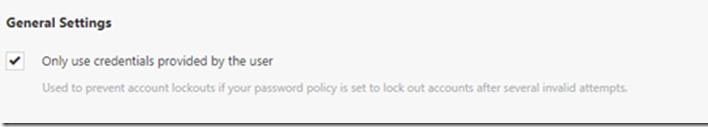

Brute Force 暴力破解設置

使用用戶提供的賬號進行暴力測試,減少賬號被封的風險。

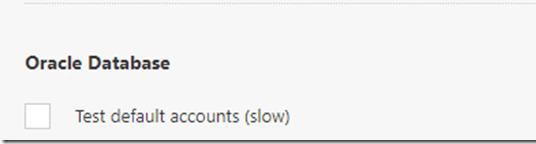

針對Oracle Database,不使用測試賬號

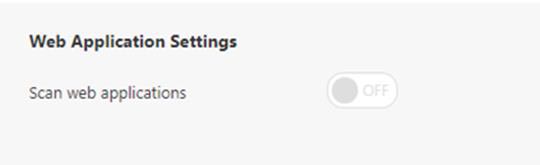

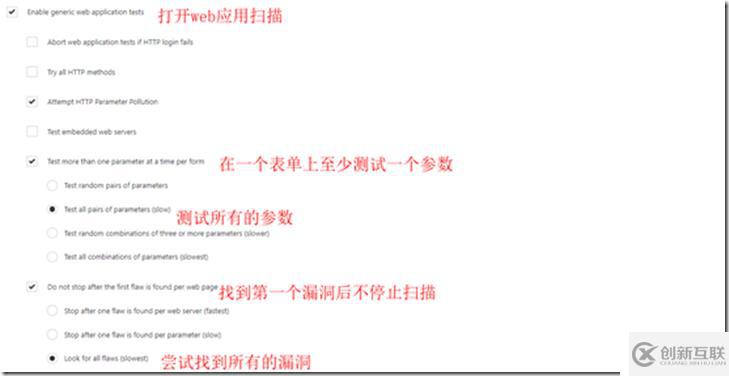

Web Applications,針對web應用的掃描,默認關閉,打開

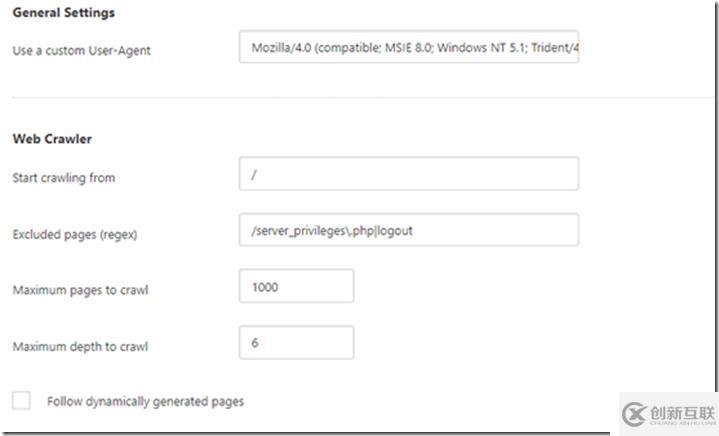

配置爬蟲和瀏覽器代理

Application Test Settings app應用測試,勾選打開

如果被掃描主機不能上網,則使用以下代碼對站點進行測試。

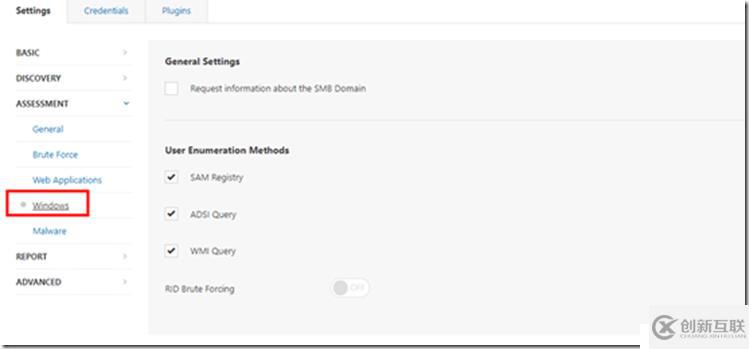

Windows

當前題目:Windows中Nessu的介紹

文章URL:http://vcdvsql.cn/article42/gjdjec.html

成都網站建設公司_創新互聯,為您提供外貿建站、網站制作、網站設計、App開發、手機網站建設、網站改版

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 如何做好品牌網站制作 2021-11-16

- 集團型網站建設品牌網站制作設計 2020-12-03

- 深圳品牌網站制作營銷重點 2021-09-28

- 高端品牌網站制作離不開獨特新穎的設計 2016-10-30

- 品牌網站制作解決方案七步走 2021-12-19

- 高端品牌網站制作策劃方案 2021-10-09

- 品牌網站制作好方法好步驟有哪些? 2022-06-27

- SEO優化如何才能戰勝競爭對手 2022-06-04

- 品牌網站制作好后網站URL優化有技巧 2022-08-12

- 品牌網站制作好方法好步驟? 2021-06-03

- 品牌網站制作怎么建設更高效 2021-08-27

- 品牌網站制作想要滿意 必須要懂得的三點溝通技巧 2015-08-24