智防系統常見問題解答

2023-07-14 分類: 網站建設

智防系統的抗D原理是怎樣的?

智防系統建立了龐大而強大的防護清洗池。用戶無需做任何部署,僅需將自己網站的DNS修改為智防系統提供的防護服務器DNS,原始流量經過防護服務器的過濾,即可將惡意攻擊流量清洗掉,從而保障網站正常業務的運行。

為什么接入智防系統后,我網站的ip被ping時變了?

您的網站真實ip并不會被改變,而是在接入了智防系統后,您網站的域名被隱藏到了智防系統防護服務器后面,這樣攻擊者將無法嗅探到您的真實ip。惡意攻擊流量也都會被智防系統防護服務器過濾之后,再轉發給您的網站服務器,從而保障您的站點安全。

智防系統免費抗D系統的防御峰值有多大?

智防系統為免費用戶提供5G峰值的防護。我們在研究中發現,針對中小型站點的DDoS攻擊里,90%的攻擊峰值在5G以下。也就是說,如果您的站點沒有特殊需求,5G峰值足夠防御絕大多數的惡意DDoS攻擊。

智防系統的抗D原理是怎樣的?

智防系統建立了龐大而強大的防護清洗池。用戶無需做任何部署,僅需將自己網站的DNS修改為智防系統提供的防護服務器DNS,原始流量經過防護服務器的過濾,即可將惡意攻擊流量清洗掉,從而保障網站正常業務的運行。

智防系統可以保護哪些網站的安全?

智防系統能保護任何業務類型的網站,如在線金融、網絡游戲、在線教育、網絡購物。但前提條件是您的網站已取得合法備案,且無任何有違國家相關法規的內容,如色情、暴力、反動、盜版等。否則智防系統將不對該網站提供任何安全服務。

關閉源站服務端的對轉發節點的訪問限制

由于防護系統是轉發架構,真實用戶的源IP經過防護節點時會轉換成防護節點的轉發服務器的IP地 址,所以從原始客戶端過來的請求經過轉發后,會從較少量的IP集中轉發到源站,如果源站服務端有使用一些防護服務或者防護軟件,很有可能會判斷為異常訪問進行攔截,這時需要關閉防護服務或者把防護節點的IP段加入白名單方向(防護節點的IP段可以咨詢工作人員)。

被攻擊時接入防護更換源站IP

在正在被攻擊時接入防護系統,由于源站服務器的IP已經暴露,即使馬上接入防護,攻擊者可能還是繼續攻擊源站IP,這樣就繞開了防護,導致防護無效,這時需要更換源站IP,注意更換的新IP后不要直接在站點DNS上修改,而是應該先進行防護接入,然后在防護系統中設置新的回源IP,確保新的IP不會再次暴露出去。更換的新IP最好和原IP不同網段,以避免再次被攻擊者掃描探測,如果不能不同網段,可以采取一些避免探測的措施盡量繞開探測,具體的措施可以咨詢工作人員。

接入防護時同IP的域名要接入完整

經常會有多個域名指向同一個服務器IP,如果要防護的服務器是這種情況,在接入防護時,要把相關的域名都接入防護,避免攻擊者進行子域名掃描,探測出源站IP,從而繞開防護直接攻擊源IP。

如何獲取http、https協議轉發后的用戶真實IP

接入云盾防御后,用戶訪問的數據會先通過云盾節點,云盾節點會清洗掉攻擊流量,通過轉發設備把正常的訪問轉發回源站。因用戶訪問數據先通過云盾節點轉發,源站獲取到的來源IP將是云盾節點的IP,而不是真正用戶IP。如需要獲取用戶真實IP信息的產品,請配合在源站服務器上進行以下修改:

1. http協議

在源站的http服務引擎日志配置增加獲取X-Real-IP或者X-Forwarded-For字段,打印出來即含有真實IP

2. https協議

因https加密,云盾無法填寫X-Real-IP和X-Forwarded-For,所以需要其他方式獲取,

總共有三種方式

2.1提供證書和密鑰

云盾解密后安裝http方式添加X-Real-IP和X-Forwarded-For

2.2使用proxy protocol協議

如果源服務器引擎支持proxy protocol協議,則可以獲取真實IP,例如支持nginx和tengine等引擎

2.2.1源服務器引擎

在源服務器引擎配置上,可增加多個服務,監聽不同端口

此種配置下,真實IP的變量為$proxy_protocol_addr,而不是X-Real-IP和X-Forwarded-For

配置代碼:

http{

#原有配置不變

server

{

listen 443 ssl;

#配置證書等

}

#新增8443監聽,啟用proxy_protocol功能

后端為php配置示例

server

{

listen 8443 proxy_protocol;

ssl on;

ssl_certificate /xxx.crt;

ssl_certificate_key /xxx.key;

server_name xxx;

location /

{

root /xxxx;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

#php接口會先獲取http_client_ip做用戶IP

fastcgi_param HTTP_CLIENT_IP $proxy_protocol_addr;

}

}

2.2.2源服務器防火墻需開放

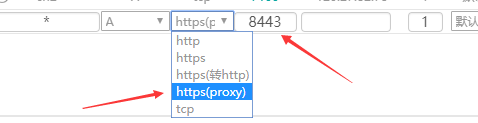

2.2.3登錄云盾官網,修改防御配置

在配置完proxy protocol協議和防火墻開放8443端口后,需要進入到云盾安全個人用戶中心,增加或修改https協議,將https協議修改為https(proxy)協議,填寫8443端口保存即可

2.3安裝云盾定制內核掛載模塊

使用云盾定制內核模塊即可獲取真實用戶IP,其他應用層軟件均無需做任何變動

2.3.1 linux系統

需要回源服務器放提供的信息/材料

1、服務器版本信息,cat /etc/redhat-release如centos幾,ubuntu幾?

2、uname –r顯示的內核版本,如2.6.32-573.el6.x86_64

3、服務器的/boot/config-xx文件,如config-2.6.32-573.el6.x86_64;(用于編譯內核)

4、/boot/symvers-xxx文件,如symvers-2.6.32-573.el6.x86_64.gz;(用于驗證依賴的符號信息)

2.3.2 windows系統

若用戶的源站服務器使用windows系統,則需要安裝驅動模塊

1、解壓驅動安裝包

2、運行安裝包里的zzassistant.exe即可

3.純TCP協議防御

同2.3,使用云盾定制內核模塊

打開頁面返回502錯誤怎么辦?

502問題為云防節點到源站之間的問題,其頁面的返回有兩種,分云防返回的頁面和源站返回的頁面,云防帶zs: 開頭的具體原因,如下圖:

如果不是此格式的頁面,則為源站返回頁面,源站自行檢查即可

云防返回頁面的具體原因一般分如下兩種:

1、zs:network failed

產生此錯誤的原因為云防到源站發生網絡鏈接失敗

1). 網絡波動引起失敗,刷新頁面即可

2). 源站機房網絡問題,請測試源IP端口的是否可正常打開

3). 源站機房防御設備攔截了云防請求,造成鏈接失敗,請檢查是否加白了云防IP段

4). 如排除上述原因,請聯系云防技術檢查

2、zs:server reset or timeout

打開頁面返回502錯誤

TCP鏈接成功,但請求失敗

產生此錯誤的原因為云防發送到源站的請求被拒絕或超時未響應

1). 請檢查源服務有無裝安全狗之類的安全軟件,安裝的話,麻煩加白云防IP段

2). 源服在阿里云上的,需關閉阿里云上的CC防御

登陸【云盾】控制臺-->【ddos防護】-->【基礎防護】-->【掃描攔截】,把 0.0.0.0 加入白名單關閉默認的cc防護

如果還是不清楚可以按這個文檔找到添加白名單的入口,https://help.aliyun.com/knowledge_detail/37914.html,然后把 0.0.0.0 加入白名單關閉默認的cc防護

3). 如果頁面是刷新很久才出現502,則麻煩檢查源服運行是否正常,無法及時處理請求并返回

4). 如排除上述原因,請聯系云防技術檢查

上傳大文件失敗

當出現上傳大文件失敗時,請聯系技術人員進行修改。

當前文章:智防系統常見問題解答

網站網址:http://vcdvsql.cn/news0/272350.html

成都網站建設公司_創新互聯,為您提供用戶體驗、自適應網站、軟件開發、App開發、虛擬主機、微信小程序

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 手機游戲租用香港服務器好在哪? 2023-07-14

- 什么是ASP(ASP網頁具有哪些特點) 2023-07-14

- 萬國數據香港一號數據中心打造海外拓展橋頭堡 2023-07-14

- 國外服務器租用哪家好?國外服務器哪個好用? 2023-07-14

- 租用香港大帶寬服務器的優點有哪些? 2023-07-14

- 維護服務器的幾個常見技巧 2023-07-14

- 租用新加坡服務器注意事項 2023-07-14

- 香港服務器哪里便宜?租用哪家的香港服務器靠譜 2023-07-14

- 美國云主機租用中,固態硬盤和普通硬盤選哪個 2023-07-14

- SEO可控是怎么做的?這些技巧要掌握 2023-07-14

- 服務器托管租用(配置和帶寬選擇攻略) 2023-07-14

- 國內免備案虛擬主機有多少種,敢用嗎? 2023-07-14

- 穩定的美國VPS主機怎么租用? 2023-07-14

- 怎么維護LinuxVPS服務器?簡單7個步驟詳解教程 2023-07-14

- 香港大帶寬服務器適合哪些行業使用? 2023-07-14

- 網站更換域名后怎樣遷移網站?這四步驟要清楚 2023-07-14

- 成都網站設計公司介紹 2023-07-14

- 服務器托管中流量限制和帶寬限制說明什么? 2023-07-14

- 成都網站建設中的哪些功能可以挖掘客戶 2023-07-14